¿Podemos anticiparnos de alguna forma a un ataque informático? ¿Sabes qué son los sistemas IPS, IDS y UTM? Te lo explico a continuación

Ya han pasado unas semanas desde los incidentes de seguridad a nivel global, que afectaron a una gran cantidad de sistemas y empresas a nivel mundial.

Seguro que esto ha despertado el interés por saber más, y qué se puede hacer (si es que se puede), para intentar prevenir estos ataques, ya que hoy han sido empresas, pero qúe pasaría si son infrestructuras críticas, o algo "peor"... Ya que todo está gestionado por ordenadores, y los ordenadores tienen todos una vulnerabilidad común: EL FACTOR HUMANO.

Yo realmente no lo sé, pero sí os puedo garantizar, que las recomendaciones típicas, esas que siempre nos dicen lo mismo, que nos hablan de actualizaciones, de buenas prácticas y todo eso... Son simplemente fundamentales.

Debemos tener claro y asumido que todos los sistemas, absolutamente todos son vulnerables, lo que ocurre es que o bien no se conoce la vulnerabilidad (0 day), o bien con las tecnologías actuales y conocidas, no es posible explotarla en un tiempo razonable.

Volvemos a lo mismo de siempre... ¿Qué podemos hacer entonces?... Y yo vuelvo a poneros el mismo ejemplo de siempre, el del asteroide gigante... Simplemente estar preparados y mientras llega ese día seguir investigando y mejorando nuestros sistemas.

Entonces, ¿qué pasa con el FACTOR HUMANO?

No nos queda otra, de momento, que evitar riesgos, pero ¿cómo lo hacemos?...

Para eso, hay una serie de sistemas, que analizan nuestro tráfico de red, y su "comportamiento", en base a unos "filtros" y una "configuración" diseñada especificamente para las necesidades de nuestra empresa.

Estos sistemas que "actuarán" automaticamente ante cualquier incumplimiento de esos "parámentros", son los llamados:

IDS IPS UTP

Pero ¿qué son, y cómo funcionan?... Vamos al lío entonces, a ver si puedo ayudaros de alguna forma...

================================================================================================

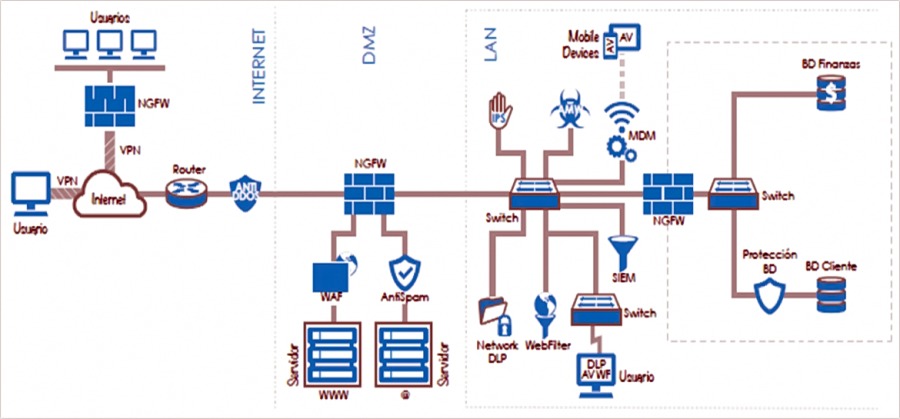

Cuando hablamos de mecanismos de gestión de seguridad perimetral, es bastante frecuente encontrarse con dudas respecto a tecnologías diferentes, pero que a priori son “similares” como un IDS y un IPS. Si mezclamos otros conceptos como los UTM la confusión está servida. Voy a intentar haceros ver las diferencias existentes entre los sistemas IDS e IPS, y tratar de explicar cómo funciona cada tecnología.

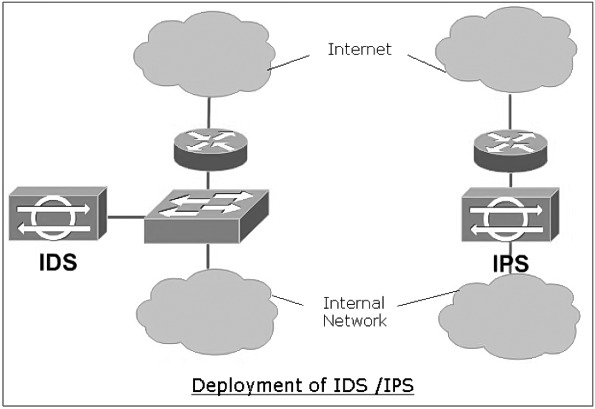

Los IDS/IPS son herramientas diseñadas para monitorizar el tráfico en la red y generar alarmas en caso de que dicho tráfico no sea el esperado. A diferencia de los cortafuegos, permiten acotar mejor el tráfico ya que se basan principalmente en el contenido del mensaje y no sólo en las cabeceras, por lo que se utilizan habitualmente de forma conjunta, de manera que el cortafuegos hace un primer filtrado por origen, destino y puertos, y posteriormente el IDS/IPS refina el filtrado de acuerdo con el contenido de los paquetes. En base a esto, una comunicación puede ser aprobada por el cortafuegos, y luego rechazada posteriormente por el IDS/IPS si no cumple determinados parámetros de la empresa.

¿Qué es un IDS?

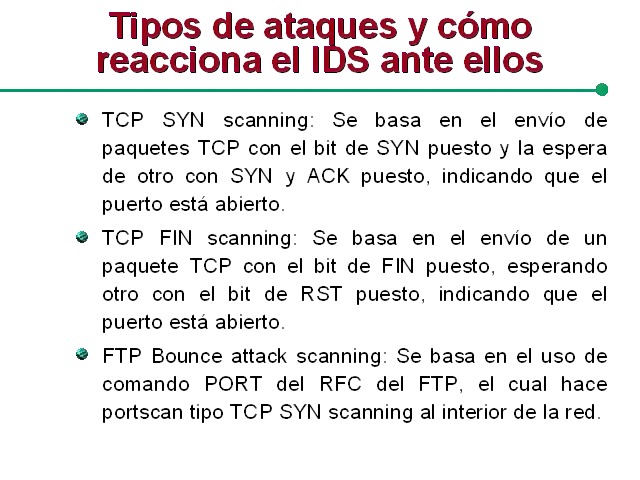

Un IDS o Intrusion Detection System es una herramienta que evidentemente detecta cosas, pero ¿qué cosas? Podrían ser una amplia variedad de eventos, aunque para agilizar el proceso, los principales desarrolladores de estos sistemas incorporan un considerable número de “firmas” encargadas de definir qué es lo que vamos a intentar detectar.

Para cada tipo de red la respuesta será ciertamente distinta, aunque la norma es detectar el tráfico inusual. Por describirlo de forma simple, es tráfico que no esperamos y que no queremos en nuestra red. Aquí encontramos diferentes tipos de eventos, desde incumplimiento de políticas de salida (mensajería instantánea, juegos, chats, etc.) hasta tráfico ocasionado por un malware o spyware.

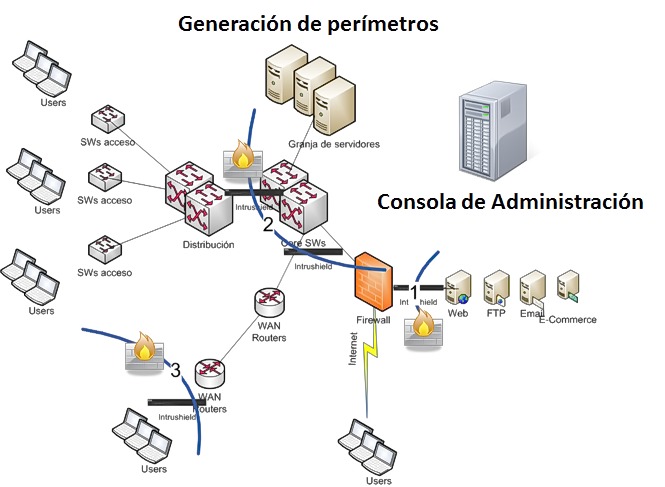

Algo a tener muy en cuenta al implementar un IPS es la ubicación. Hablamos de la ubicación lógica (no del rack –quiero decir el sitio físico donde ponemos la máquina-), es decir, el segmento de red que vamos a monitorizar con nuestros sensores. Llegados a este punto, cabe mencionar que al no tener recursos ilimitados no vamos a poder monitorizarlo todo dentro de nuestra red corporativa, así que tendremos que meditar sabiamente sobre qué tráfico es más crítico para nosotros y que por tanto deberá ser monitorizado por el IDS, no es precisamente una decisión “fácil”.

Si supervisamos el tráfico en un switch interno, como nuestra DMZ/LAN, veremos la actividad relativa a nuestros servidores clave, pero no estaremos viendo lo que ocurre en otras partes de la red.

Un IDS puede monitorizar de forma pasiva más de un segmento y hacerlo con el tráfico que un IPS o UTM nunca sería capaz de ver, suponiendo que dicho tráfico se da enteramente en nuestra DMZ/LAN. Por tanto, podría avisarnos, por ejemplo, de si una máquina local comienza a “atacar” a otras dentro de la red local de la empresa, siendo esta su principal ventaja.

¿Qué es un IPS?

Cuando hablamos de IPS (Intrusion Prevention System), nos referimos a un sistema que es capaz de “prevenir”, por lo tanto, es un sistema de protección “activo” capaz de “tomar decisiones”. En esencia es como un IDS que puede actuar ante eventos relacionados con el tráfico de la red.

Los IPS por su naturaleza, deben estar en línea (en paralelo), y por tanto tienen la limitación de sólo poder controlar únicamente el tráfico que entra y sale de la zona. Siempre está presente la preocupación de que estén mal configurados, ya que si es así pueden afectar al tráfico legítimo entre un negocio y sus clientes, ocasionando pérdidas.

Por otro lado, un IPS puede tomar decisiones como ignorar (drop), restablecer, descartar o ejecutar acciones basadas en scripts personalizados contra nuestro tráfico, algo que puede además cambiar tan pronto se actualicen las firmas del mismo.

La instalación de herramientas de gestión del tráfico de la red, igual que la de cualquier herramienta de seguridad, requiere una supervisión de las alertas/avisos generados para ser efectiva, y así descartar tanto falsos positivos como negativos. Realizar esta supervisión de forma “manual” y de manera local, máquina a máquina, puede ser una tarea compleja y muy laboriosa, dependiendo del número de soluciones desplegadas. Para simplificarla, en algunas instalaciones es necesario utilizar un sistema de gestión de alertas centralizado, capaz de recoger eventos de varias fuentes y presentarlos de forma homogénea y amigable para un operador o administrador de redes, me refiero a un IPS.

Es importante tener en cuenta que estas soluciones dependen en gran medida del hardware sobre el que van a ir instaladas y sus capacidades. Las soluciones libres, instaladas sobre sistemas operativos comerciales o libres, no son un sustituto a herramientas específicamente dedicadas para el mismo propósito.

Las herramientas específicas tienen en cuenta factores adicionales, como el ancho de banda que pueden analizar por segundo, el número de alertas que pueden gestionar, etc., que debemos tomar en consideración a la hora de seleccionar el sistema o herramienta de seguridad más adecuado para nuestro entorno de producción. Estos sistemas también requieren de una parametrización (configuración) para funcionar de manera segura, y que en muchas ocasiones no es accesible por los métodos “habituales”, y no puede ser llevada a cabo por el nuestro personal, y se requiere entonces, la contratación de un servicio de soporte especializado.

La implementación de estas herramientas se realiza siguiendo una arquitectura que permite el acceso a la información almacenada en el gestor de eventos desde una red de gestión, sin embargo, no se concede acceso al IDS propiamente dicho, al que sólo se podrá acceder “en local” y nunca de forma remota, para su configuración. Nuestra arquitectura de red debería tener, por tanto, tres segmentos diferentes:

- Red de supervisión: Es la red desde la que se controlan los dispositivos de campo. En esta red se disponen equipos como HMI o la estación de ingeniería.

- Red de campo (no confiable): Integra la red de todos los dispositivos que controlan el proceso.

- Red de gestión: Agrupa los dispositivos que se utilizan para visualizar las alertas que se hayan generado en las herramientas de seguridad.

El IDS/IPS gestiona el tráfico entre las redes de campo y supervisión y envía las alertas hacia la red de gestión.

Por eso, conviene asegurarse de que no se convierta en un punto de bloqueo para la red, por ejemplo, ante el hecho de que la aplicación o incluso la unidad física puedan fallar. Si esto ocurre, la unidad debería estar configurada para dejar pasar el tráfico.

También hay que tener en cuenta los problemas que podría causar una firma incorrectamente enfocada. Por eso, es conveniente tomarse el tiempo necesario para ir revisando las alarmas y la salida de eventos, para asegurarnos de que las firmas están actuando como de la forma esperada. Para esto es importante el tenerlas configuradas en base a rangos protegidos de forma específica, así conseguiremos que los posibles errores de unas no influyan en otras.

¿Qué es Unifief Threat Management (UTM)?

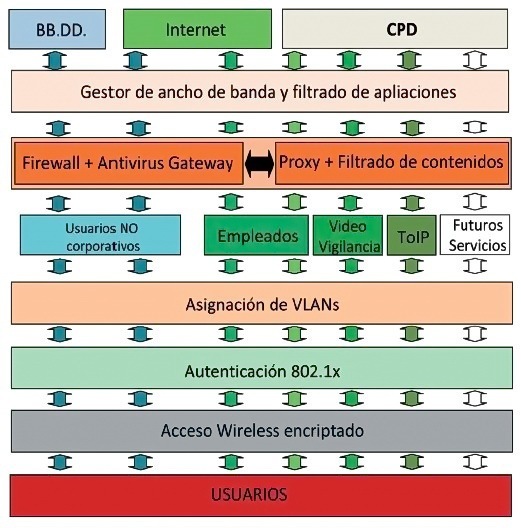

Los dispositivos basados en software de tipo Unified Threat Management o UTM, permiten a un administrador monitorizar y administrar una gran variedad de aplicaciones relativas a la seguridad y componentes de infraestructura, desde una consola centralizada.

Los UTM, son normalmente adquiridos como servicios cloud o servicios de red, que incluyen diversas funcionalidades. Los módulos UTM empresariales suelen incorporar además otras características más avanzadas, como control de accesos basado en identidad, load balancing (control de carga), Calidad del servicio o QoS, IPS, inspección de certificados SSL y SSH, etc.

La principal ventaja de un UTM, es la de reducir la complejidad en la implementación y gestión del propio sistema. La principal desventaja, por otro lado, es que si no están óptimamente configurados pueden convertirse en un punto débil del sistema, convirtiéndose en una “vulnerabilidad” en sí mismos, por decirlo de alguna forma.

Incorporan múltiples funcionalidades (servicios) en una misma máquina de protección perimetral. Algunos de estos servicios son:

· Función de un firewall de inspección de paquetes

· Función de VPN (para hacer túneles o redes privadas)

· Antispam (para evitar los correos no deseados o spam)

· Antiphishing (evitar el robo de información)

· Antispyware

· Filtrado de contenidos (para el bloqueo de sitios no permitidos mediante categorías)

· Antivirus de perímetro (evitar la infección de virus informáticos en computadoras clientes y servidores)

· Detección/Prevención de Intrusos (IDS/IPS)

Los UTM inspeccionan cada paquete (información) que va o viene de Internet (u otra red externa / interna) a nivel de capa de aplicación, y pueden trabajar de dos modos distintos.

Modo proxy:

Hacen uso de proxis para procesar y redirigir todo el tráfico interno. El firewall UTM hace de cliente y de servidor, y es el intermediario indirecto de las comunicaciones desde y hacia el internet (u otras redes).

Modo Transparente:

No redirigen ningún paquete que pase por la línea, simplemente lo procesan y son capaces de analizar en tiempo real los paquetes. Este modo, como es de suponer, requiere de unas altas prestaciones hardware, pero es la mejor alternativa de UTM.

En entornos pequeños y PYMES, se pueden sustituir varios sistemas independientes por uno sólo, facilitando así su gestión mediante un único equipo, que tenga todas éstas funcionabilidades.

Referencias:

https://es.wikipedia.org/wiki/Conmutador_(dispositivo_de_red)

https://es.wikipedia.org/wiki/Red_de_%C3%A1rea_local

https://es.wikipedia.org/wiki/Zona_desmilitarizada_(inform%C3%A1tica)

https://es.wikipedia.org/wiki/Sistema_de_detecci%C3%B3n_de_intrusos

https://es.wikipedia.org/wiki/IPS

https://es.wikipedia.org/wiki/Unified_Threat_Management

https://es.wikipedia.org/wiki/Seguridad_de_redes

https://es.wikipedia.org/wiki/Arquitectura_de_Red

https://www.cisco.com/c/es_mx/products/security/service-listing.html

https://www.alienvault.com/blogs/security-essentials/ids-ips-and-utm-whats-the-difference

Artículos de Fran 🐝 Brizzolis

Ver blog

Hola abejas, estos días me costaba bastante encontrar un tema sobre el que escribir, y que no me hic ...

¡Hola abejas!... Después de un final e inicio de año un tanto accidentado, ( 2 averías casi consecut ...

¡Hola abejas!... Hoy os traigo un post sobre una de las tendencias de mayor crecimiento en los últim ...

Puede que te interesen estos puestos de trabajo

-

1038 DELINEANTE DE P&IDs DE SISTEMAS INDUSTRIALES CON AUTOCAD

Encontrado en: Talent ES C2 - hace 20 horas

Vèringer Ingeniería Avanzada Seville, España De jornada completaImportante compañía multinacional, líder en servicios globales de tecnología, ingeniería y consultoría para el desarrollo de proyectos industriales y energéticos, busca un/a Delineante de P&IDs de sistemas industriales, layouts, planos de implantación y ruteados de tuberías para ...

-

Presupuestos de seguridad informática para empresa grande

Encontrado en: Cronoshare ES C2 - hace 1 día

Cronoshare Madrid (Madrid), EspañaDiseñar un sistema de ciberseguridad para una empresa que maneja información estratégica de sus tiendas de alimentación en toda España es una tarea crucial. Aquí tienes un presupuesto general que puedes adaptar según las necesidades específicas de la empresa: · Presupuesto para s ...

-

Técnico/a de Sistemas informáticos

Encontrado en: Talent ES C2 - hace 4 días

Quirónsalud Zaragoza, España Jornada completaDescripción de la oferta · Con más de 80 centros en toda España, Quirónsalud es la compañía líder en España en prestación de servicios sanitarios. Contamos con expertos de prestigio internacional en el ámbito biomédico y con un gran equipo de profesionales sanitarios y no sanitar ...

Comentarios

Fran 🐝 Brizzolis

hace 6 años #4

Gracias Julio C\u00e9sar Miguel... Tu apoyo y seguimiento es todo un lujo para mi.

Fran 🐝 Brizzolis

hace 6 años #3

Fran 🐝 Brizzolis

hace 6 años #2

Fran 🐝 Brizzolis

hace 6 años #1

De nada Fernando \ud83d\udc1d Santa Isabel Llanos... Siempre dispuesto a ayudar... Domesticando temas complejos, o intentándolo por lo menos para hacerlos llegar el público en general...