Ciberseguridad en PYMES: Administrando sistemas de forma segura (buenas prácticas)

Hola abejas, estos días me costaba bastante encontrar un tema sobre el que escribir, y que no me hiciera parecer aburrido ante vosotros, ya que "estos asuntos" sobre los que escribo, no son precisamente amenos la mayoría de las veces, y además, supongo que tampoco son fáciles de entender mínimamente para la gran mayoría de vosotros (ojalá que sí), y por lo tanto, suelen NO resultar interesantes a la gran mayoría de los lectores, pero desde luego yo pongo mi mejor intención y mi "saber hacer" para que de alguna forma podáis entenderlos, en cualquier caso ya sabéis dónde estoy por si necesitáis resolver alguna duda al respecto.

Así que me he vuelto a "inspirar" en los hechos cotidianos que me van ocurriendo en mi día a día, y que a veces pueden llegar a ser incluso muy buenos. En el caso de que al final sea así, podéis estar tod@s absolutamente seguros de que os lo comunicaré por aquí rapidamente, y estaré ante todo, muy contento de poder compartir con vosotr@s algo bueno. Ya se verá qué va ocurriendo al final.

Sin nada más por el momento, ¡comencemos!

* * * *

Según los resultados de algunas encuestas públicas realizadas sobre delitos y delincuencia, las violaciones de ciberseguridad son consideradas por la mayoría de los encuestados, como los delitos más comunes en los países más avanzados de nuestro entorno.

En estos días, la ciberseguridad requiere cada vez una mayor preparación para enfrentar posibles amenazas. Todos, desde la Comisión Europea, hasta los grandes grupos financieros y de seguros, han estado intensificando sus esfuerzos para aumentar, tanto los estándares generales de capacitación laboral en materia de ciberseguridad, como la colaboración proactiva y generalizada para planificar las medidas necesarias y adecuadas, y de esta forma, poder "estar preparados" de alguna forma, para los futuros ataques que pudiéramos sufrir en el futuro.

Por ejemplo, Microsoft está entre estas compañías, y ha incrementado su personal de seguridad informática en un 300%, recurriendo además, a capacitarlos (obligatoriamente) a todos ellos adecuadamente y de forma suficiente, mediante cursos intensivos de formación, realizados internamente en la propia sede de la empresa.

Pero claro, no todos somos una gran corporación como Microsoft, en España la gran mayoría del tejido empresarial son PYMES y autónomos. A mi juicio, el gran problema reside en las “PYMES grandes”, es que manteniendo una estructura de PYME (muchas de ellas de índole familiar) sin embargo, en algunas cosas ya actuan como una empresa de mayor tamaño, dado que están en esa fase de transición de "tamaño de empresa", por decirlo de alguna forma.

Sin embargo, estas "PYMES grandes" que también empiezan a tener un funcionamiento gran empresa, se encuentran en “tierra de nadie”, ya que son lo bastante grandes para empezar funcionar con una gran compañía, y sin embargo no tienen ni la experiencia, ni la estructura, ni los medios, en la mayoría de los casos, para funcionar de forma adecuada como tal, por lo que mantienen su antigua “estructura familiar”.

Es precisamente en este duro cambio de “empresa pequeña o familiar” al estatus inmediatamente superior, que yo no sabría definir adecuadamente, donde muchas compañías acaban fracasando, ya que normalmente lo que sirve en un mundo, puede no servir o ser adecuado en el otro, además de que las exigencias y algunas normativas, también pueden cambiar de un estatus a otro.

Sí... ¿Pero cómo?

Como ya he dicho, muchas empresas de alto perfil están aumentando su investigación, y compañías como Microsoft y otras muchas, tienen sin duda el presupuesto más que suficiente para invertir miles de dólares en la contratación de personal especializado y altamente cualificado, y también están actualizando todos sus sistemas de manera contínua, e invirtiendo en nuevas empresas.

Sin embargo, "normalmente" una pequeña empresa descuidará su ciberseguridad debido a que no sabrá decidir adecuadamente, si las inversiones en materia de ciberseguridad valen la pena o no, ya que (la gran mayoría) no considerarán que realmente sean o vayan a ser en un futuro, un verdadero objetivo para los ciberdelicuentes, hasta que ya sea demasiado tarde.

Recordad que una PYME, normalmente es mucho más probable que NO sobreviva a un ciberataque, dado que sus medios y medidas de contingencia de que suelen disponer son mínimos o insuficientes, y desgraciadamente, a veces son también inexistentes.

A medida que los ataques son cada vez más sofisticados y específicos, mantener la información privada intacta, y mucho más, protegerla preventivamente (RGPD), puede ser una tarea tediosa y desalentadora, por lo que las PYMES tienen serios problemas para destinar una cantidad de inversión y gasto adecuada a sus circunstancias particulares en sus presupuestos anuales.

Un error común que muchas personas tienen, especialmente en el mundo de las PYMES, es pensar que la seguridad informática no importa, o no importa lo suficiente, y que siempre hay otras cosas más urgentes a las prestar atención.

La cruda realidad es, que una amenaza de ciberseguridad puede cerrar para siempre una empresa en 24 horas (o poco más), y de forma totalmente sorpresiva, porque no es algo que se vea venir, y éste es el gran problema, que NO hay percepción del peligro real, mientras que lo que si se precibe es el esfuerzo económico y de tiempo y personal, que hay que destinar casi de forma continuada para estar mínimamente "protegidos" ante una eventual incidencia de seguridad informática.

Como ya he dicho, muchos propietarios de pequeñas empresas asumen que son demasiado pequeños para ser un objetivo. Según una encuesta realizada en EE.UU. por la National Cyber Security Alliance, el 60% de las PYMES seguramente se verán obligadas a cerrar en los 6 meses posteriores a un ataque cibernético.

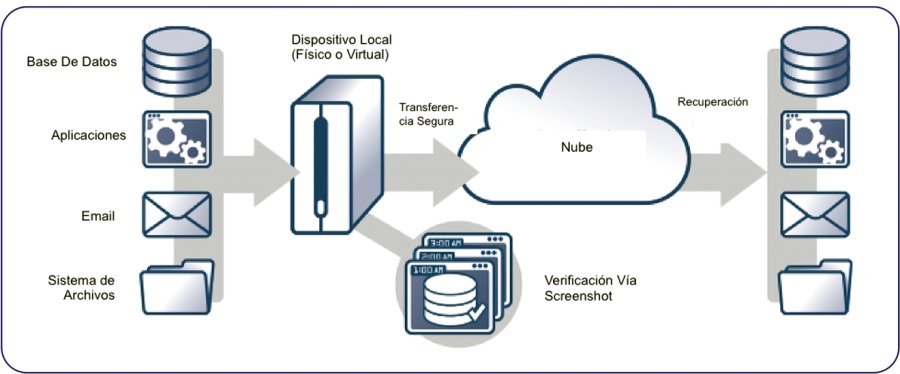

Hay muchas formas efectivas de fortalecer nuestro sistema y reducir la posibilidad de ser un objetivo. Por ejemplo, instalar software antivirus, actualizar regularmente el software y las aplicaciones e implementar la capacitación de los empleados, desarrollando en colaboración con ellos un protocolo específico de actuación en estos casos, para que todos los lo sigan de manera estricta.

Además, deberemos actualizar este protocolo a menudo para ir adaptándolo progresivamente a las nuevas necesidades y circunstancias que se vayan dando. Debemos responsabilizarnos de estar preparados y entrenados para esta contigencia, que desde luego esperemos que no llegue a producirse, pero recordemos que "siempre pasa algo".

No tiene por que ser un gran ciberataque como los que podamos ver en la TV o en el cine, hay muchos incidentes de ciberseguridad más cotidianos que pueden causarnos problemas, como un fallo eléctrico y la caída total del sistema, que luego no se inicia correctamente, y presenta fallos de funcionamiento, ¿quién no ha oído hablar alguna vez de un caso así?

Por todo esto, se recomienda realizar simulacros de forma regular y también sorpresiva de violaciones e incidentes de seguridad si queremos sobrevivir en un mundo cada vez más complejo digitalmente.

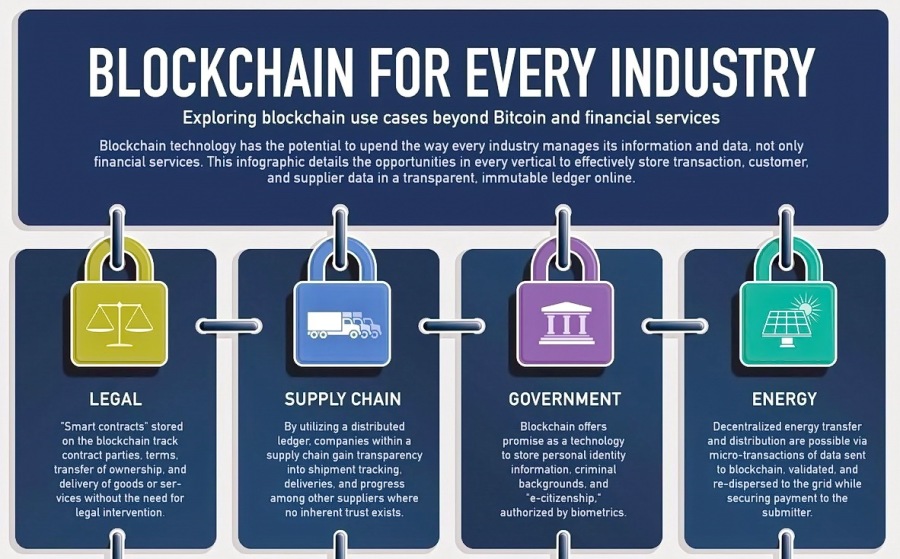

Actualmente nos encontramos en una situación en la que, de manera universal, cada modelo de negocio se basa en la conectividad. De hecho, estar al borde de la innovación es conectarse con todo, antes de que nadie más se conecte. Con cada nuevo desarrollo, la seguridad sufre inmediatamente. La incredulidad, que siempre se encuentra con una nueva brecha de datos en redes sociales como Facebook, se multiplicará por diez cuando el Internet de las Cosas inevitablemente tenga su primera brecha desastrosa. Después de todo, los CEOs y los CISOs están en una posición muy frustrante, ya que deben conectar todo con todo, y también se les supone que tienen el control total sobre los resultados de todo aquello que hacen.

Por supuesto que eso simplemente no es posible, los CEOs o los CISOs no son dioses, aunque a veces, algunos puedan parecérnoslo. Sin embargo, hay algo que sí es posible hacer, y puede ser de gran ayuda: la micro-segmentación.

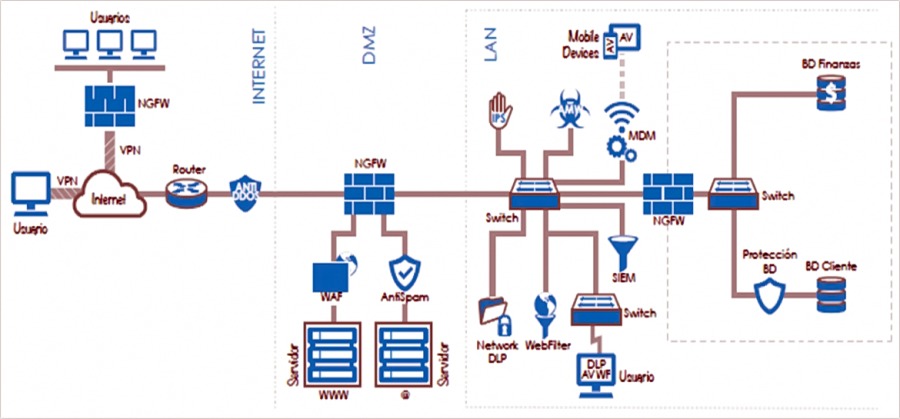

La micro-segmentación agrupa diferentes partes operativas de una red en sus elementos más básicos, aislando los problemas en cargas de trabajo fácilmente manejables. La micro-segmentación no es un concepto nuevo. Muchas compañías han implementado prácticas básicas como firewalls y redes de área local virtuales (VLAN).

En el diseño de micro-segmentación, deberíamos adoptar medidas y perfiles de seguridad cercanos a los puntos finales (end points), consiguiendo así sustituir y securizar un perímetro más grande, por otros mucho más pequeños.

Tiene sentido que en un mundo cada vez más compartido, la seguridad se convierta en una responsabilidad compartida.

Ahora bien, la micro-segmentación no es realmente un modelo, a pesar del mito generalizado de que sí lo es. La micro-segmentación es más bien un diseño que sirve de modelo. En el caso de la seguridad, un modelo de "confíanza cero" sería un "compañero adecuado".

“Zero-Trust” es el concepto de que cada persona y acción debe estar autenticada y autorizada. En otras palabras, "nunca confiar, siempre verificar". De hecho, esta combinación de modelo y diseño está creciendo a medida que las empresas aprenden la importancia de tener un modelo que al menos pueda ayudar a mitigar muchos ataques cibernéticos. Zero-Trust y la micro-segmentación ayudan a entender la profundidad del alcance de la red, al tiempo que reducen la "superficie de exposición" ante un posible ataque.

Para ser claros, no hay una forma garantizada para que una empresa evite que ocurra una violación de seguridad. A medida que nuestros enemigos se vuelven cada vez más "profesionales", los ataques también se vuelven más sofisticados. Debemos, por tanto, operar bajo el supuesto de que, en algún momento, seremos el blanco de un ataque. La responsabilidad entonces, está en nosotros mismos para prepararnos para dicho ataque.

En cuanto a la combinación de confianza cero y micro-segmentación, y la consiguiente reducción del área de exposición a un ataque, nos proporcionarán un nivel de control suficiente, que ahora (nosotros los CEO/CISO) SÍ tendríamos (aplicando éstas medidas). Además con este modelo, aumentaremos el riesgo para el atacante, por lo que nuestra red será una estructura, que desde luego, ahora SÍ tendrá medidas (activas y pasivas) de defensa.

No obstante, nada de todo lo anterior sería efectivo, si no empezáramos por la base, aplicando estrictas políticas de seguridad, como son las siguientes, y de las que ya os he hablado en otras ocasiones, así que aquí os la recuerdo nuevamente:

El privilegio mínimo

Para hacer bien su trabajo, los seres humanos necesitan estar formados y entrenados, pero no necesitamos acceder a toda la información de la empresa. Son muchas las compañías que dan acceso a sus empleados a mucha más información de la que van a utilizar en su día a día. Esta práctica pone en peligro la información de la empresa de forma directa ya que, a mayor número de personas con acceso a los activos, mayor superficie de ataque (más empleados pueden hacer clic en un mail infectado o acceder a una web indeseada y dar involuntariamente acceso a los cibercriminales a la información de la compañía).

Este principio consiste en dar solo la información relevante y útil para que un usuario haga su trabajo. O lo que es lo mismo, evitar dar acceso a cualquier información inútil que pueda abrumar al usuario y causar un problema en la seguridad de los datos de la empresa.

"Cerrado por defecto"

Esta norma está estrechamente ligada a la anterior. Consiste en cerrar todos los accesos por defecto y abrirlos (para un usuario) solo cuando sea necesario. De manera que será el día a día de la empresa quien determine si hay que abrir una determinada puerta a X empleado o grupo de empleados.

Segregación de deberes y obligaciones

La ética y deontología debe ser clara en la seguridad de las empresas. Si se implementa correctamente, ayuda a reducir los conflictos de intereses. De hecho, es el pilar de la seguridad de una compañía: todo el mundo debe saber qué hacer en caso de verse atacados y a quién se ha de acudir, o quién ha de tomar las decisiones en ese supuesto.

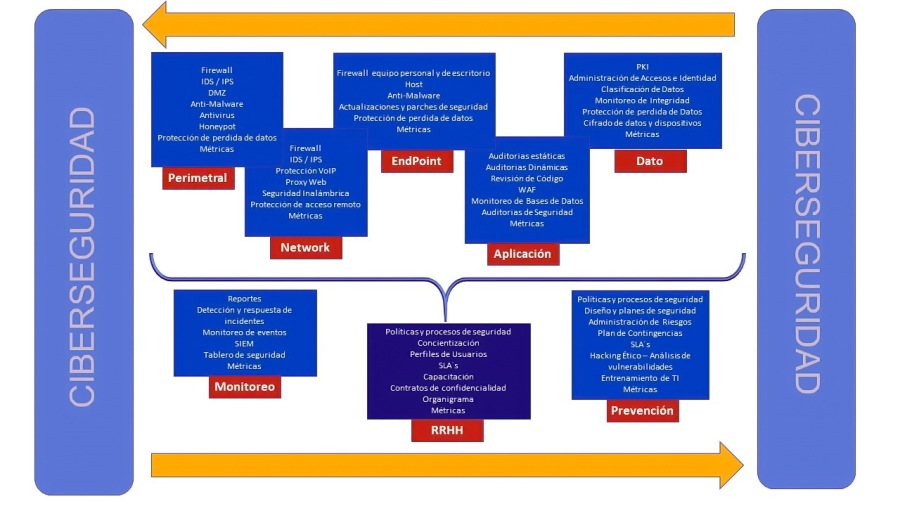

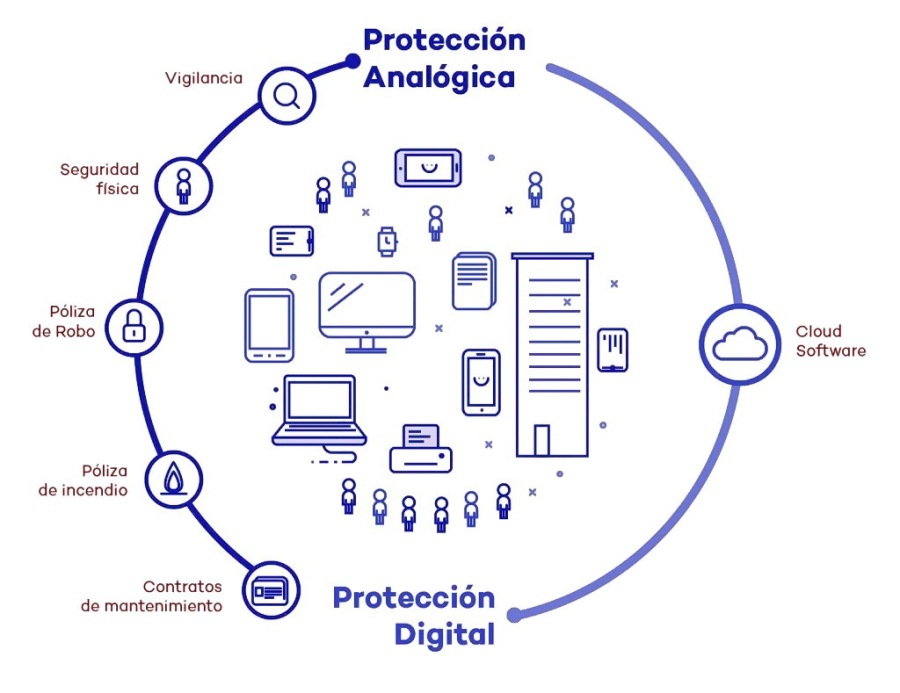

Defensa en profundidad

Llevamos años diciendo que la superficie de ataque ha aumentado debido a la proliferación de objetos conectados y las nuevas formas de trabajo. Por ello, este principio hace hincapié en la necesidad de colocar varias capas o niveles de seguridad de acuerdo con los riesgos asociados con los activos de la compañía.

De esta manera el acceso a los bienes más sensibles requiere cruzar varios filtros de seguridad, mientras que los bienes “públicos” pueden ser gratuitos y, por tanto, el acceso a los datos clave de la compañía es más difícil, ya que requiere superar otras capas de seguridad sin ser visto.

La diversificación es lo más coherente

La dependencia de una empresa de otras es una pérdida de poder. De hecho, es muy peligroso depender de un solo cliente o proveedor para asegurar su supervivencia, ya que el descontento de este último puede causar mucho daño. Del mismo modo, uno no debe atar su defensa completa a un solo producto. No sólo será más costoso para nosotros, sino que además, facilitará el trabajo a un atacante interesado en tomar el control de la empresa.

Este principio va estrechamente ligado al anterior, cuantas más capas y más diversa sea la forma de secularizar los sistemas, más difícil será acceder a los activos de la empresa. Por lo tanto, es necesario diversificar las defensas de manera coherente.

Seguridad con sistemas simples y unitarios

Todo lo que es complejo está perjudicando al negocio y por lo tanto a la seguridad de la empresa. De hecho, un mecanismo simple es, sencillo y posiblemente, más fácil de proteger. Sin embargo, el negocio de hoy es cada vez más complejo, al igual que los servicios públicos.

Es necesario evitar la complejidad de los sistemas lo máximo posible para poder asegurar cada servicio correctamente.

Transparencia con un sistema abierto

La experiencia nos dice que la ciberseguridad es a menudo muy compleja y a veces caótica. Cuando nos basamos en normas y estándares conocidos como ISO 2700x, OWASP, SOX, RGPD, y tenemos unos límites bien establecidos para cada rango o estamento en la empresa, la seguridad es más sencilla, mientras que el acceso de un cibercriminal a nuestros sistemas es mucho más complejo.

¿El eslabón más débil?

Si de algo se hablamos en ciberseguridad es de cómo proteger los activos de una empresa de su eslabón más débil: el factor humano. Pero, ¿son los empleados realmente el eslabón más débil? Seguramente es así, y hay multitud de ejemplos en el pasado. Los mayores errores que se comenten en ciberseguridad se basan en el desconocimiento o la falta de atención.

Pero si se forma y capacita adecuadamente a los empleados sobre qué hacer o qué no hacer en una determinada situación, no serán el eslabón más débil sino, quizás, puedan ser el más fuerte, ya que podrán dar la alarma rápidamente, en caso de ver algún comportamiento anómalo en sus dispositivos.

Auditorías de seguridad de forma regular

¿Cómo asegurar que las medidas de defensa sean efectivas y eficientes? Encontrando los fallos (y corrigiéndolos) antes de que los malos los conozcan y los aprovechen. ¿Cómo podemos hacer esto? Sencillo: realizando auditorias periódicas (pentesting) con las que podamos ser conscientes de los posibles peligros a los que se enfrentan los activos de nuestra compañía y cómo debemos protegerlos.

Las auditorías deben ser hechas siempre por peritos suficientemente cualificados, y que debieran disponer de la consiguiente Certificación Oficial CISA .

Debéis tener en cuenta que van a tener acceso a los entresijos de vuestra empresa, y van a poder acceder de forma TEMPORAL Y EXCLUSIVAMENTE, como conscuencia de la propia auditoría, a vuestra información sensible, y es por esto, por lo que se "exige" (no sé si es una exigencia, o una recomendación en España) que sean auditores certificados, y la citada auditoría sea hecha también bajo un "Contrato de Confindencialidad".

Estrategia clara

Los ciberataques y las brechas de seguridad se han convertido ya en la principal (o una de las principales) amenaza para la supervivencia de las empresas, y es por eso que, para evitar entrar a formar parte de la lista de empresas que han cesado su actividad a causa de un ciberataque, es imprescindible contar con una estrategia clara a llevar a cabo ante un ataque de este tipo, a esta estrategia se la conoce normalmente como: PLAN DE (ciber) SEGURIDAD.

Bueno abajas, eso es todo por hoy...

Deseo que os haya resultado interesante, y os pueda servir de ayuda alguna vez. Siempre es un placer poder escribir sobre estas "cosas raras" que por que no decirlo, cada vez son más comunes, y lo serán todavía mucho más en un futuro mucho más próximo de lo que pueda parecer.

Gracias a tod@s por vuestro interés, y por dedicar parte de vuestro tiempo a leerme.

¡Nadie tiene unos seguidores mejores!... O eso creo yo.

Referencias:

https://www.incibe.es/protege-tu-empresa/que-te-interesa/plan-director-seguridad

https://www.incibe.es/protege-tu-empresa/blog/mide-seguridad-informacion

https://www.incibe.es/protege-tu-empresa/blog/ingredientes-acuerdo-confidencialidad

https://www.incibe.es/sites/default/files/contenidos/politicas/documentos/auditoria-sistemas.pdf

https://www.universidadviu.es/crear-plan-seguridad-informatica-facilmente/

https://www.universidadviu.com/que-es-la-certificacion-cisa/

https://es.wikipedia.org/wiki/ISACA

https://es.wikipedia.org/wiki/Seguridad_inform%C3%A1tica

http://www.gadae.com/blog/seguridad-informatica-en-las-pymes/

https://uss.com.ar/corporativo/plan-de-seguridad-informatica-para-una-empresa/

Artículos de Fran 🐝 Brizzolis

Ver blog

Hola abejas, después de este período navideño en el que "se me han pegado los turrones" (os pido dis ...

¡Hola abejas!... Después de un final e inicio de año un tanto accidentado, ( 2 averías casi consecut ...

Hola abejas, el verano está llegando a su fin, y poco a poco todos vamos recuperando "nuestro ritmo ...

Puede que te interesen estos puestos de trabajo

-

Especialista Control Y Cumplimiento De Ciberseguridad

Encontrado en: Jobgoal ES C2 - hace 4 días

Repsol Sa Madrid, EspañaEspecialista Control y Cumplimiento de Ciberseguridad - OT page is loaded Especialista Control y Cumplimiento de Ciberseguridad - OT Solicitar locations Centro De Tres Cantos-Madrid time type Tiempo completo posted on Publicado hace 7 días job requisition id 71601 En Repsol apost ...

-

Analista de Ciberseguridad

Encontrado en: beBee Professionals ES - hace 6 días

Aplicar directamente

beBee Professionals Murcia, España De jornada completa €25.000 - €35.000Responsabilidades: · - Monitorear y analizar eventos y alertas de seguridad para identificar y responder a amenazas e incidentes de ciberseguridad. · - Realizar evaluaciones de seguridad, escaneos de vulnerabilidad y pruebas de penetración para identificar debilidades en sistemas ...

-

Gestor/a Comercial Seguros Pymes/Empresas

Encontrado en: Jobatus ES A2 - hace 15 horas

Talent Search People Barcelona, España indefinido, jornada completa¿Has trabajado como Comercial y tienes experiencia en el sector Seguros de Pymes/Empresas? ¿Tienes ganas de empezar en un proyecto ambicioso en una Correduría donde gestionarás tu propia cartera de clientes? Esta oferta es para ti · Trabajarás como Gestor/a Comercial en una corre ...

Comentarios

Fran 🐝 Brizzolis

hace 4 años #4

Muchas gracias Francisco Rubén Campo Gómez Intento siempre hacerlo lo mejor posible y de una forma que sea comprensible para la mayoría.

Fran 🐝 Brizzolis

hace 5 años #3

Gracias juan carlos sanchez monedero. La ciberseguridad puede ser muy compleja en muchos casos, pero con unas buenas prácticas, y unas medidas no muy costosas, te aseguro que nos evitamos muchisimos problemas... Y a partir de ahí, poco a poco se puede ir progresando.

Fran 🐝 Brizzolis

hace 5 años #2

Muchas gracias María Carmen... Lo hago como mejor creo para que os sea fácil de entender... Tened paciencia!

Fran 🐝 Brizzolis

hace 5 años #1