Confirmada la autenticidad de los documentos robados a la NSA

La semana pasada nos hicimos eco de un grupo de hackers llamado The Shadow Brokers que había reivindicado un ataque a la mismísima NSA, consiguiendo robar supuestamente una gran cantidad de material relacionado con herramientas para hacking y vulnerabilidades importantes que la agencia se había guardado para ella. El material tenía fecha de 2013 y fue robado a Equation Group, el cual trabaja estrechamente con la NSA.

The Shadow Brokers decidió poner a subasta todo aquel material, pudiendo haber conseguido por ello hasta 1 millón de Bitcoins (566 millones de dólares). Sin embargo, los expertos se mostraban divididos, mientras que algunos avisaban que todo podría ser un timo, otros decían que el material tenía muchas posibilidades de ser auténtico. ¿Es verdadero el material obtenido de la NSA? Días atrás The Intercept publicó un artículo en el cual confirma su autenticidad. Para ello han tomado como referencia una serie de documentos de Edward Snowden.

Lo que concierne a CISCO

Las herramientas de hacking filtradas por The Shadow Brokers tienen por nombres ExtraBacon, EpicBanana y JetPlow, los cuales son exploits que pueden comprometer los firewall de los productos de CISCO, incluyendo la línea Adaptive Security Appliance (ASA), los firewall PIX y CISCO Firewall Services Modules. La compañía CISCO ha confirmado todos esos exploits diciendo que las herramientas de hacking se apoyan en dos vulnerabilidades de seguridad que afectan a CISCO ASA, el cual está diseñado para proteger los centros de datos de empresas y gobiernos.

ExtraBacon es una vulnerabilidad zero-day ubicado en el Simple Network Management Protocol (SNMP) de CISCO ASA, permitiendo que “un atacante remoto no autenticado pueda causar una recarga en el sistema afectado”. Esto quiere decir que un atacante puede tomar el control total del sistema mediante acceso remoto.

Por otro lado, los investigadores de CISCO han visto un pedazo de código que intenta explotar un viejo bug que fue parcheado en 2011. Este bug reside en la interfaz de línea de comandos, permitiendo a un atacante a nivel local y autenticado realizar un ataque DDoS o ejecutar código arbitrario. Este fallo incluye dos exploits de la NSA, EpicBanana y JetPlow, siendo el segundo una versión mejorada del primero.

Pero aquí no termina la cosa, ya que los datos filtrados contienen herramientas para descifrar el tráfico de la red privada virtual (VPN) de CISCO PIX y otra destinada a implantar malware en el firmware de las placas base, que resulta muy difícil tanto de detectar como de eliminar, debido a que afecta a un componente que no resulta fácil de modificar.

Como no podía ser de otra forma, CISCO ya está manos al a obra para corregir todas esas vulnerabilidades.

Lo que concierne a Fortinet

Frotinet, vendedor de firwalls, también ha podido conocer una vulnerabilidad de alto riesgo incluido en el exploit EGREGIOUSBLUNDER, que afecta a viejas versiones de los firewalls FortiGate. El fallo afecta al buffer del analizador de cookies, permitiendo que un atacante pueda tomar el control del dispositivo afectado a través del envío de peticiones HTTP específicamente diseñadas.

Para solucionar el problema, Fortinet ha recomendado migrar a la versión 5 de FortiGate.

Conclusión

Hay otras empresas afectadas por la filtración del material de la NSA, ya que Juniper todavía tiene que emitir el aviso de seguridad relacionado con este asunto.

Para terminar, son muchos los que están especulando sobre el origen de The Shadow Brokers. Los rumores con más fuerzan apuntan a que podría ser rusos y también se discute sobre cómo han podido realizar el ataque, siendo las teorías más sonadas las del topo dentro de la propia NSA o un movimiento realizado tras aprovechar un fallo por parte de la agencia a la hora de limpiar tras la realización de una operación.

Fuente | The Hacker News

Artículos de Fran 🐝 Brizzolis

Ver blog

Muchos habremos oído alguna vez eso de “administrador de sistemas” (el famoso SysAdmin), que suena t ...

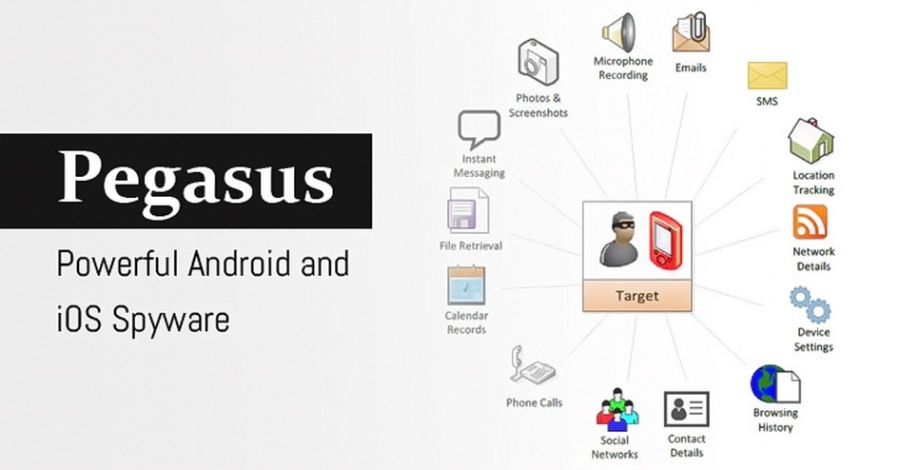

El programa · Pegasus, fue creado por la firma NSO Group para espiar exclusivamente a bandas crimina ...

La seguridad de la información está cada día entrando, poco a poco en la pequeña y mediana empresa. ...

Puede que te interesen estos puestos de trabajo

-

Cronoshare Sevilla (Sevilla), EspañaNecesito un servicio de Perito calígrafo con las siguientes características:¿Qué servicio(s) necesitas del perito calígrafo? · Informe pericial caligráfico sobre firmas · ¿Para qué se solicita el servicio? · Determinar autenticidad o falsedad del documento · ¿Quién solicita el se ...

-

Cronoshare Martos (Jaén), EspañaNecesito un servicio de Perito calígrafo con las siguientes características:¿Qué servicio(s) necesitas del perito calígrafo? · Informe pericial caligráfico sobre textos · ¿Para qué se solicita el servicio? · Determinar autenticidad o falsedad del documento · ¿Quién solicita el se ...

-

Document Controller

hace 2 días

Aplicar directamente

DYA Ingenieria Madrid, España**Descripción del empleo**: · Necesitamos cubrir una vacante de DOCUMENT · **CONTROLLER- GESTOR DOCUMENTAL** para Ingeniería del sector Oil&Gas y energía. · El trabajo consistirá en: · - Planificar y organizar documentación en el área del cliente, elaboración de informes, distrib ...

Comentarios