Controles imprescindibles para una buena ciberseguridad

![20) Penetration Tests

29 Ret Team taevinen

Security sais

Assessment ant Apgroseiste

11) Be tary Oetemse Trai ve $11 Cogs.

Comtratiod Une of 191 Sense Com igmration of

Nemrsrarve | NUmiatior and oC pats.

Prise SomllelMetwed gl] thes

Parts, Protosts ed

Semaces](https://contents.bebee.com/users/id/11397485/article/controles-imprescindibles-para-una-buena-ciberseguridad/dd9ca7a5.jpg)

La seguridad de la información está cada día entrando, poco a poco en la pequeña y mediana empresa. Hoy día, todos hemos escuchado hablar, de brechas de información, de hackers, de ataques de denegación de servicio, etc.

Hace ya unos años el instituto SANS, en conjunto con numerosas empresas y organizaciones gubernamentales estadounidenses (entre las que se encuentran el CERT de EEUU, la NSA, el Departamento de Defensa, la Fuerza Aérea de EEUU entre otros), desarrolló lo que llamaron los 20 controles críticos para la ciberdefensa. Este es un documento-guía que todo el personal involucrado en la ciberseguridad debería de tener en cuenta a la hora de construir un proyecto de seguridad, y que debería de asentar las bases de la futura seguridad de su organización.

El documento se llama: “The CIS Critical Security Controls for Effective Cyber Defense”, y donde exponen del 1 al 20, los diferentes controles críticos, y las medidas aplicables a cada uno de ellos. Si seguimos el documento y hacemos alguna inversión y esfuerzo, nuestra empresa ganará mucho en cuanto a seguridad de la información.

Podéis descargar los documentos completos en PDF a través de los enlaces oficiales en las referencias de este artículo.

Hemos de tener en cuenta que estos controles implementados en nuestra organización, no nos protegerán del 100% de los ataques, pero sí serán una piedra en el camino para todos aquellos que busquen atacarnos, romper datos o exfiltrar información de nuestra organización.

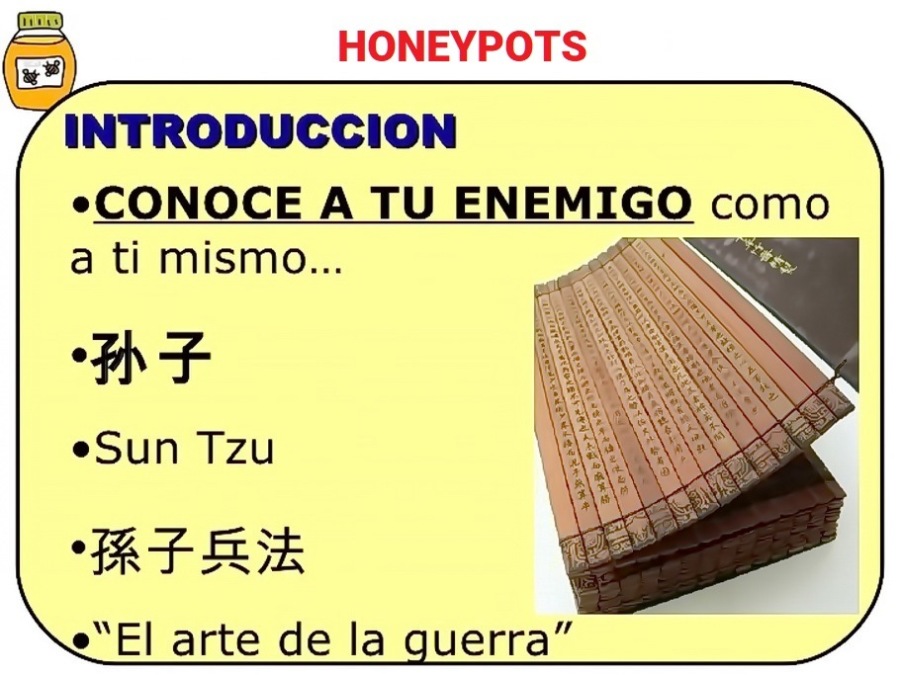

Mi humilde sugerencia (y seguramente la de muchos expertos) a los equipos TI, o auditores implicados en implementar estos controles críticos es: pensar siempre como un atacante.

Sin duda alguna, es una tarea ardua, pero es la única forma en la que conseguiremos algo muy importante: acercarnos mucho al punto de vista que el atacante tiene de nuestro sistema, y la visión que tiene de nuestra organización como objetivo a atacar.

![RED TEAM Oefinicidn

Ejercicio de mirusmon allamente especkzado ond

digitales, hucas y sobre los empleados dr 4 Ogu

com udu

E oquin

ado por un grupo mulidmcipknar de expenos 1 wg did dg

mca y haw Qn paTmGUE resis uns inirumon feel y controlsds en uns

organizacion qui a

Porte 4 a organ acd

dota aderis a Ban Toa:

materia de seguridad

oh wr goO Quin Udi

ry

3 BEUTUd Proactive 4 mora dr

¥ a ogrrzacs

s0gurac su actvos.

Corpeta dr sw evolucion continua en

=] n @ |

= lee](https://contents.bebee.com/users/id/11397485/article/controles-imprescindibles-para-una-buena-ciberseguridad/36d9a9ec.png)

Conseguir implementar todos estos controles, debería (sí o sí) ir de la mano con la creación e implementación de un SGSI (Sistema de Gestión de Seguridad de la Información) acorde a las necesidades que tengamos.

Los controles están ordenados de mayor a menor riesgo, según los análisis de riesgos realizados por la NSA, siendo el primero el que mayor riesgo e impacto generaría, y el último el que menos riesgo e impacto supondría. El estar ordenado de mayor a menor riesgo, no quiere decir que dejemos de lado los últimos controles pues estos pueden suponer un frontal de ataque a nuestra organización.

A la hora de implementar estos controles debemos de centrar nuestros esfuerzos no solo en implementarlos, sino en medirlos e intentar automatizarlos. La automatización de estos controles no sólo ahorra esfuerzos al departamento TI, sino que también nos permite el ahorro de los costes derivados de la automatización.

Hay que decir que estos controles pueden variar en el tiempo, pero las variaciones pueden y son prácticamente escasas, ya que se trata de la aplicación de políticas de seguridad casi universales, y que como he dicho anteriormente constituyen los pilares donde, la política de seguridad de la información de nuestra organización se tiene que apoyar.

Los veinte controles a tener en cuenta, ordenados de mayor a menor riesgo (según la National Security Agency) son los siguientes:

1. Inventario de dispositivos autorizados y no autorizados.

2. Inventario de software autorizado y no autorizado.

3. Configuraciones seguras de hardware y software para portátiles, equipos y servidores.

4. Configuraciones seguras para dispositivos de red.

5. Defensa perimetral.

6. Mantenimiento, monitorización y análisis de registros de auditoría.

7. Seguridad en aplicaciones software.

8. Uso controlado de privilegios de administración.

9. Acceso controlado a recursos basado en su grado de confidencialidad.

10. Análisis continuo de vulnerabilidades y sus correspondientes mitigaciones.

11. Control y monitorización de cuentas y sus permisos.

12. Defensa frente a malware.

13. Control y limitación de puertos de red, protocolos y servicios.

14. Control de dispositivos inalámbricos.

15. Prevención de fugas de información.

16. Ingeniería de red segura.

17. Test de intrusión y pruebas por parte de equipos Red Team

18. Capacidad de respuesta frente a incidentes.

19. Capacidad de recuperación de datos.

20. Estudio de técnicas de seguridad y formación necesaria para cubrir huecos.

Espero y deseo que os haya gustado, y por supuesto gracias infinitas o tod@s por leerme y por vuestro seguimiento y apoyo contínuo, es un verdadero lujo que no todo el mundo tiene.

Referencias:

https://www.cisecurity.org/controls/

https://www.sans.org/critical-security-controls

https://www.tml.org/p/TheCISCriticalSecurityControlsEffectiveCyberDefense.pdf

https://www.sans.org/media/critical-security-controls/critical-controls-poster-2016.pdf

https://resources.trendmicro.com/rs/945-CXD-062/images/sans_top20_csc_trendmicro2016.pdf

https://www.auditscripts.com/free-resources/critical-security-controls/

https://ciberseguridad.blog/controles-seguridad-informacion/

https://ciberseguridad.blog/guia-practica-para-implementar-los-controles-criticos-de-seguridad/

Artículos de Fran 🐝 Brizzolis

Ver blog

¡Hola abejas!... Aquí sigo intentando recuperar el ritmo, y como siempre recopilando información que ...

¡Hola abejas!... Hoy os traigo un post sobre una de las tendencias de mayor crecimiento en los últim ...

Hola abejas, el verano está llegando a su fin, y poco a poco todos vamos recuperando "nuestro ritmo ...

Puede que te interesen estos puestos de trabajo

-

Comercial Ciberseguridad Madrid

Encontrado en: Talent ES C2 - hace 4 días

TheWiseSeeker Madrid, España CDIEmpresa consultora de Ciberseguridad e Infraestructura de Comunicaciones, con foco en el mercado español de grandes y medianas empresas y operadores de telecomunicaciones. Especialistas en asesorar y ayudar a nuestros clientes en el desarrollo e implantación de su red de comunica ...

-

especialista en ciberseguridad

Encontrado en: Un mejor empleo ES C2 - hace 23 horas

BR Working Teletrabajo, España De jornada completaESPECIALISTA EN CIBERSEGURIDAD · Descripción · Buscamos incorporar a un/a ESPECIALISTA EN CIBERSEGURIDAD para importante CONSULTORA TECNOLÓGICA dedicada la implantación de soluciones tecnológicas e innovadoras a medianas y grandes empresas e instituciones de la Administración Púb ...

-

Ciberseguridad Y Seguridad Informática En Cáceres

Encontrado en: Buscojobs ES C2 - hace 1 día

Cronoshare Cáceres, EspañaCronoshare es una plataforma online para profesionales que quieren encontrar nuevos clientes. Buscamos Ciberseguridad y seguridad informática en Cáceres y alrededores. Pertenecer a la red de profesionales de Cronoshare no tiene coste y recibirás nuevos clientes según tus preferen ...

Comentarios

Fran 🐝 Brizzolis

hace 5 años #3

Thank you much again Bill Stankiewicz, \ud83d\udc1d Brand Ambassador

Fran 🐝 Brizzolis

hace 5 años #2

Hola Jairo Molina Camargo, indudablemente ningún sistema es seguro al 100%, eso es bien sabido, y asi lo doy a entender en algún párrafo del artículo... Partiendo de ahí, de lo que se trata es de hacer más dificil el que podamos sufrir un ciberataque. Es por esto que se creó este protocolo más o menos "estándar" para que las empresas y corporaciones pudieran tener un referente, un punto de partida para ir implementando paulatinamente ciertas medidas de seguridad. Debemos tener en cuenta que si hubiera sido algo impuesto hubiera generado muchas reticencias, dado que es bien sabido que la NSA no es precisamente un buen ejemplo de respeto a la privacidad. Te recuerdo que beBee puede servirte para generar visitas a tu blog personal (beBee ya te proporciona uno propio con su herramienta "Producer", con gran visibilidad en Google)... Sólo debes usar la técnica del ""Leer más"" que ya habras visto en algunos artículos. Si tienes alguna duda de cómo hacerlo, mándame un mensaje privado y te lo explico.

Fran 🐝 Brizzolis

hace 5 años #1