Petya es sólo el principio de algo "anunciado"... Y es mucho peor de lo que crees... Así actúa este nuevo ataque

Los últimos ataques de ransomware están demostrando lo vulnerables que pueden ser las infraestructuras críticas, desde compañías de trenes, aeropuertos, hospitales, entre otros. Las fronteras entre los Estados y la defensa comercial continúan desapareciendo.

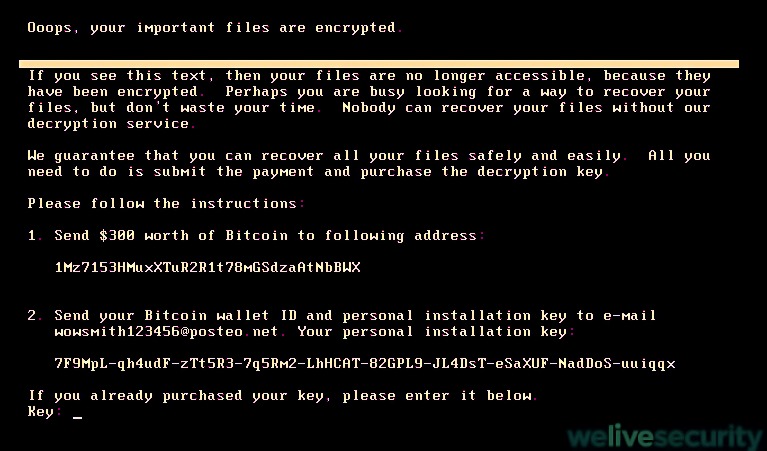

Se ha sabido que el ransomware Petya se propagaba dentro de las empresas a través de una vulnerabilidad en el protocol SMBv1 de Microsoft, algo muy similar a lo que pudimos ver con WannaCry. La variante Petya reinicia el equipo presentando una falsa pantalla en la que se puede leer “verificación del disco” y, a continuación, el mensaje del rescate. Dicho reinicio y mensajes son el comportamiento que se ha observado en Petya.

Un factor importante es la tendencia innegable en la facilidad que tienen los atacantes para penetrar el perímetro y entrar dentro de la infraestructura empresarial. Tal vez, es más importante considerar la motivación que existe detrás del ataque y el daño que ha previsto que tendría. En este caso, el rescate para las empresas ha sido de 300 dólares, pero podría haber sido mucho peor. Para hacer frente a estas nuevas amenazas y a su evolución necesitamos entender la intención y las motivaciones que tienen detrás.

Si no se invierte en ciberseguridad de infraestructuras críticas, seguiremos viendo ataques masivos con ramificaciones económicas, de empleados y de seguridad política. Del gobierno a la sala de juntas, los líderes necesitan hacer de la ciberrespuesta un requisito, poniendo el enfoque en ella y también la financiación. Podemos percibir que criminalizamos los ciberataques, pero la realidad es que, si no los tratamos con más seriedad, ataques como WannaCry y Petya serán más comunes de lo que ya lo son.

El mundo ha sido víctima de un nuevo ataque de ransomware, lo cual vuelve a dejar en evidencia que sigue habiendo sistemas desactualizados, falta de soluciones de seguridad y de planes necesarios para evitar una infección. La realidad es que estos ataques continúan creciendo y evolucionando, sobre todo después de que el grupo Shadow Brokers filtró las herramientas de la NSA; como anticipamos, los cibercriminales están empezando a explorarlas para ver cómo aprovecharlas con fines maliciosos.

La reciente ofensiva por parte de los cibercriminales, que involucra un ransomware detectado por los amigos de ESET como Win32/Diskcoder.C, es otra prueba de ello.

De los daños que ha generado esta amenaza han surgido una gran cantidad de dudas por parte de muchos usuarios, por lo que hemos decidido responderlas y contarte todo sobre este nuevo ataque.

¿Cuáles son las características de este ransomware?

Podemos destacar tres aspectos que lo diferencian:

- Cifrado: no solo cifra los archivos con una extensión determinada, sino que además intenta cifrar, generalmente con éxito, el MBR (Master Boot Record), que es el registro principal de arranque.

- Propagación: tiene la propiedad de un gusano, o sea, puede propagarse a través de diferentes técnicas por la red logrando infectar nuevos equipos.

- Exploits: hace uso de ellos para explotar vulnerabilidades en equipos que no han sido actualizados o no se les han instalado los parches correspondientes. Esto es algo de lo que se estuvo hablando mucho desde la aparición de WannaCryptor.

¿Es igual de poderoso que WannaCryptor?

Ambos tienen el mismo impacto: impiden el acceso a la información almacenada en sl sistema. Sin embargo, este nuevo ataque no solo cifra la información que se encuentra en los equipos, sino que, luego de que se reinicia el sistema, deja inutilizable al sistema operativo, por lo que las víctimas se ven obligadas a realizar una reinstalación.

¿Se propaga de la misma forma que WannaCryptor?

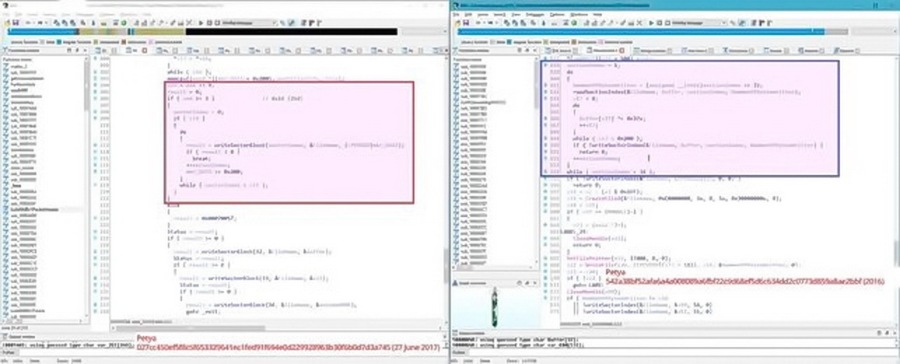

Sí y no. Ambos utilizan el exploit de la NSA llamado EternalBlue. Pero Win32/Diskcoder.Cimplementa otras técnicas de propagación abusando de herramientas legítimas de Microsoft Windows, como lo son PsExec, que forma parte de la suite de herramientas de Sysinternals, y WMIC (Windows Management Instrumentation Command-line), fuente para administrar los datos y la funcionalidad en equipos locales y remotos que ejecutan los sistemas operativos Windows.

¿Qué relación tiene con Mischa y Petya?

La principal razón por la que se los nombra juntos es que estos tres códigos maliciosos dejan inutilizable al sistema operativo cifrando el MBR, como también los datos que se encuentren en el sistema operativo. Alejándonos de esa cuestión, no tienen mucho más en común, ya que implementan técnicas y procesos diferentes.

![[RFT

en ACT ITIE

[HTT

[rrr

ECE RT

[ETRE

[ETT]

Een

FIED RT

Pe

LT

ER TTT

EER IveS]

FTIR PRAT

rax CST

Pr

ET

EL

Fax. [rbpeuar A788

pATRY TT

TET](https://contents.bebee.com/users/id/11397485/article/petya-es-solo-el-principio-de-algo-anunciado-y-es-mucho-peor-de-lo-que-crees-asi-actua-este-nuevo-ataque/1592da43.png)

¿Qué es lo que hace exactamente esta amenaza?

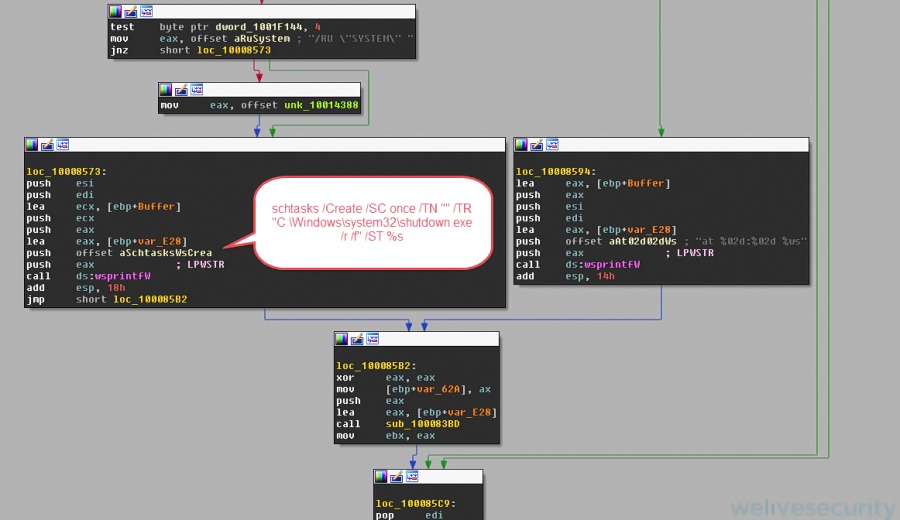

Luego de que el ransomware es ejecutado, crea una tarea programada con el fin de reiniciar el equipo en un determinado tiempo, que no suele ser más de sesenta minutos.

Además, verifica si existen carpetas o discos compartidos para propagarse; en caso de que así sea, utiliza WMIC para ejecutar la muestra en la máquina remota.

![terete

[LTT

EF Ter

EPEC

Er PESTER

EET

EEL]

PETIT]

ETE EES Ta eT

rax TST

ERI

fren

[CRE

Rao

EET)

[ETE RTT ITRTON

ETRE

FET

BERIT E RIE

EEN

PCT TIE

FI

BY rT

ERT YE

EET

hort loc tEEsE197](https://contents.bebee.com/users/id/11397485/article/petya-es-solo-el-principio-de-algo-anunciado-y-es-mucho-peor-de-lo-que-crees-asi-actua-este-nuevo-ataque/46099406.png)

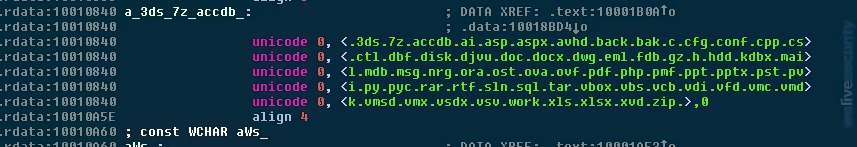

Luego comienza a cifrar archivos que contengan una determinada extensión. Podemos destacar que, a diferencia de la mayoría del ransomware, este código malicioso no cambia o agrega una extensión particular luego de cifrar cada archivo, lo cual es una técnica muy utilizada por los atacantes para distinguir a los archivos infectados.

En la siguiente captura se pueden ver las extensiones de archivos que el código malicioso intentará cifrar:

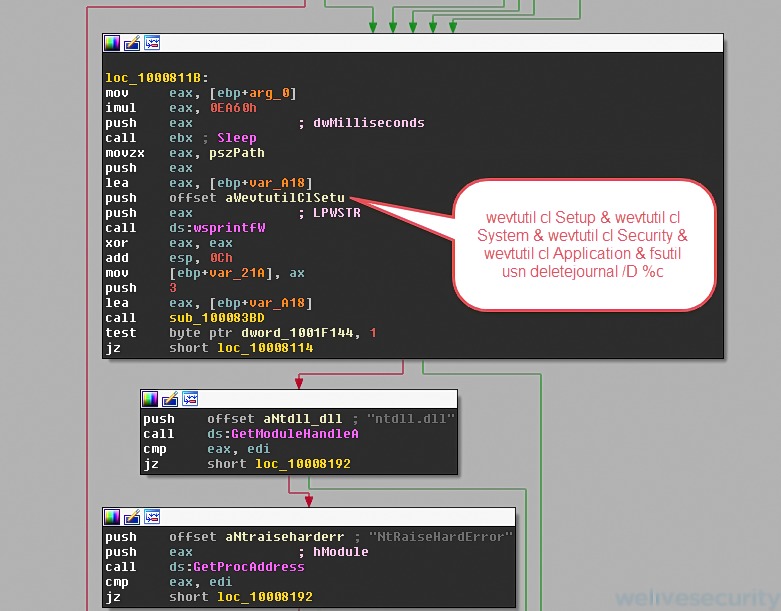

Además, el malware intentará eliminar los registros de eventos para no dejar rastro alguno, como también ocultar sus acciones. A continuación, indicamos cuál es el comando que ejecuta para lograr la técnica mencionada:

¿Cómo se propaga de un país a otro? ¿Llegó a Latinoamérica?

Como mencionamos anteriormente, la propagación es una característica destacable de esta amenaza. Una vez que logra infectar un equipo, intenta extraer las credenciales del usuario para luego usarlas con PsExec y WMIC para realizar una búsqueda de carpetas y discos compartidos, y así propagarse por la red a la cual el equipo esté conectado. De esta manera, logra infectar equipos situados en distintos países y regiones.

Sí, llegó a Latinoamérica, en la mayoría de los casos a equipos de empresas multinacionales conectados en red con los de otras filiales en Europa o Asia, desde las cuales se propagó con su capacidad de gusano.

¿Qué puedo hacer para evitarlo?

Tanto en hogares como en empresas, contar con una solución antivirus es imprescindible. Tiene que estar correctamente configurada, contemplar qué puertos están abiertos y por qué, especialmente los puertos 135, 139, 445 y 1025-1035 TCP, que son los que utilizan WMI y PsExec. También se debe bloquear la ejecución de archivos EXE dentro de % AppData% y % Temp%.

Además, la red debe estar bien configurada y segmentada, y monitorear constantemente el tráfico para detectar algún tipo de comportamiento fuera de lo normal. Es esencial realizar un estudio detallado de la información más relevante y hacer backup de la misma, para que, en caso de que se cifre, haya una forma de restaurarla.

En cuanto a las contraseñas, es primordial llevar una buena gestión de las mismas, ya que, si tan solo una de las máquinas infectadas posee las credenciales de administrador, podría infectar toda la red.

Me infecté y no puedo acceder al sistema, ¿qué hago?

Se podrían utilizar técnicas forenses para intentar correr en memoria otro sistema operativo y de esta forma acceder a los archivos cifrados. Sin embargo, no hay mucho que se pueda hacer más que aplicar el backup, lo cual sería crucial para evitar la reinstalación del sistema operativo.

En última instancia, si no hay backup, los cibercriminales siempre ofrecerán la opción extorsiva de pagar el rescate, pero desde ESET nunca sugerimos hacerlo por varios motivos.

¿Cómo están operando los atacantes? ¿Esperan un pago a cambio?

El proceso para recuperar la información es el mismo al que nos tiene acostumbrado este tipo de ataques. Una vez finalizada la infección, el ransomware emite las instrucciones, en donde los atacantes solicitan un pago en bitcoins, en este caso, equivalente a 300 dólares.

¿Por qué se ha vuelto tan común el secuestro de datos?

Hay puntos que podemos destacar, entre ellos la falta de concientización y educación a nivel seguridad que tienen muchos usuarios y empresas. Una gran parte todavía no conoce el impactoque puede tener en su modelo de negocio un ciberataque hasta que es víctima y se ve obligada a pagar para recuperar su información.

Ante esta cuestión, a pesar de la velocidad con que circulan las noticias sobre ataques informáticos y los problemas que generan, los cibercriminales encuentran una motivación importante para continuar desarrollando nuevas amenazas.

¿El ataque está armado por una persona o un grupo? ¿Se necesitan conocimientos técnicos altos?

Resulta difícil pensar que una sola persona puede estar detrás de este ataque, ya que es una amenaza que incorpora varias técnicas en cuanto a exploits, propagación, y cifrado, así como para evadir medidas de seguridad.

Sin embargo, no podemos asegurar cuántas son las personas involucradas en el desarrollo de un ataque de tal magnitud.

¿Se puede dar con los autores del ataque?

No por ahora. A diferencia de una botnet, por ejemplo, no hay un C&C al que se conecte la amenaza como para rastrearlo y dar con los autores; y de usarlo, seguramente sería un servidor ajeno al cual atacaron para tomar el control y accederían desde TOR, logrando anonimidad.

Además, el pago del rescate se hace en bitcoins y, por las características de esta criptomoneda, se hace prácticamente imposible rastrear su destino final.

Pero ahora viene lo peor, PETYA ES UN FALSO RAMSONWARE… ES UN WIPER

Petya/NotPetya no ha secuestrado nada. El falso ransomware mostraba un mensaje similar al que usó WannaCry el mes pasado por el que la víctima debía ingresar 300 dólares en bitcoin para liberar el equipo. Con una teórica llave de descifrado provista por los ciberatacantes tras el pago, el ordenador debería volver a la normalidad. Kaspersky ha confirmado que no, que Petya/NotPetya no es un ransomware, sino un wiper; y que, a pesar de pagar, nuestro disco duro seguirá inservible tras hacerlo. Paralelamente a la investigación de la empresa rusa, Comae, otra compañía especializada en ciberseguridad, ha llegado a la misma conclusión.

Lo que hace un wiper es borrar los archivos sin que tengas la posibilidad de recuperarlos, y lo hace de “forma segura”.

Borrar algo de forma segura significa sobreescribir con nueva información el disco duro, haciendo imposible recuperar lo que existía antes. En este caso, lo que está haciendo es incapacitarte para acceder a tus archivos, e impedir que vuelvan a ser recuperados, por lo que el código no tiene ni siquiera la capacidad de ser descifrado, para que iban a implementar esa capacidad si “no era necesaria”, ya que sobreescriben el disco impidiendo la recuperación de información.

A diferencia de WannaCry, que consiguió infectar millones de equipos en muy poco tiempo, Petya/NotPetya no fue diseñado para propagarse con la misma rapidez. Una vez que está dentro de la empresa, entonces sí: se expande de forma superagresiva. Las firmas de seguridad empezaron a sospechar del malware cuando, al leer su código, comprobaron que estaba "muy bien hecho" desde el punto de vista técnico.

Al mismo tiempo, el tema del pago es muy pobre: solo hay una cuenta de bitcoin a la que pagar, solo hay un correo... Kaspersky se refiere al email que los ciberdelincuentes dejaron en el propio malware para contactar con ellos, wowsmith123456@posteo.net. A las pocas horas de producirse el ataque, el propio creador posteó, la empresa propietaria de la dirección de correo, bloqueó la cuenta.

Los ciberatacantes sabían que el correo sería lo primero en ser deshabilitado. De esta forma, se está dejando a todo el mundo sin la posibilidad de hacer un pago, aunque lo desee. No tiene ningún sentido que pongas un esfuerzo importante en el nivel técnico, pero luego, a nivel de pago, que es de lo que en teoría vives, no sea así, según explican los analistas de Kaspersky.

Como WannaCry, Petya/NotPetya también se ha valido de los exploits de la NSA que el grupo de hackers The Shadow Brokers publicó el pasado abril en la Deep web. Uno de ellos es EternalBlue, el mismo que utilizaba WannaCry; y el segundo es EternalRomance, que es parecido. Analistas de KASPERSKY confirman, que además el wiper tiene varias herramientas para conseguir la propagación agresiva dentro de la víctima.

Referencias:

https://www.certsi.es/alerta-temprana/bitacora-ciberseguridad/petya-nuevo-ataque-mundial-ransomware

https://thehackernews.com/2017/06/petya-ransomware-wiper-malware.html

http://globbsecurity.com/petya-llega-las-victimas-traves-dropbox-41700/

http://noticiasseguridad.com/tecnologia/microsoft-aporta-mas-datos-del-devastador-ataque-petya/

https://www.welivesecurity.com/la-es/2017/06/29/todo-sobre-nuevo-ataque-de-ransomware/

http://noticiasseguridad.com/tecnologia/microsoft-aporta-mas-datos-del-devastador-ataque-petya/

http://www.elladodelmal.com/2017/06/al-creador-de-wannacry-es-fan-de-messi.html

""""""""

Artículos de Fran 🐝 Brizzolis

Ver blog

¡Hola abejas! · Después de 3 semanas sin PC (por una nueva avería) vuelvo a la carga… Para los curi ...

¡Hola abejas! · Como habréis podido observar, estoy más ausente que de costumbre últimamente, y os q ...

A medida que evoluciona la tecnología, también lo hace el delito informático. El centro de atención ...

Puede que te interesen estos puestos de trabajo

-

Un ataque informático paraliza el Ayuntamiento de Sevilla

Encontrado en: Jooble ES C2 - hace 1 día

Aionsur Sevilla, EspañaEl Ayuntamiento de Sevilla confirma que se ha visto afectado por un ataque informático. El delegado de Hacienda, Participación Ciudadana y Transformación Digital y portavoz del Pleno, Juan Bueno, ha explicado que «en estos momentos los responsables técnicos del Ayuntamiento junto ...

-

La Escuela Nacional de Industrias Lácteas, una realidad a principios del 2019

Encontrado en: Jooble ES C2 - hace 3 días

Eilza Zamora, EspañaLa Escuela Nacional de Industrias Lácteas, una realidad a principios del 2019 · El proyecto para la creación de una Escuela Nacional de Industrias Lácteas de Zamora será una realidad a principios del 2019 gracias a la participación de la Junta de Castilla y León, que a través de ...

-

Fontanero para llave de paso obra nueva

Encontrado en: Cronoshare ES C2 - hace 4 días

Cronoshare Málaga (Málaga), EspañaObra nueva, una de las llaves de paso del agua de la cocina gira sin tope y no actúa abriendo el agua.¿Qué tipo de trabajo de fontanería necesitas? · Llave de paso obra nueva no actúa · Partes de la fontanería afectadas · Toma de agua y/o llave de paso · ¿Qué tipo de problema de ...

Comentarios

Fran 🐝 Brizzolis

hace 6 años #5

No pasa naaaa.... A mi a veces me da corte nombraros, me parece que esté reclamando vuestros relevantes.... Y a mí me gusta ganármelos.... Un abrazo Federico \ud83d\udc1d \u00c1lvarez San Mart\u00edn para tí y para todos los cracks que haceis que beBee esté operativo cada día...

Fran 🐝 Brizzolis

hace 6 años #4

Fran 🐝 Brizzolis

hace 6 años #3

Nadie está a salvo... Simplemente los medios son distintos, no es que sea "más dificil" o menos un OS que otro... Es exclusivamente un tema de usuarios, lo que hace rentable atacar un sistema u otro... Gracias Adela Garcia... Esto me ayuda a "seguir en la brecha" con estas cosas que todos dicen leer o saber pero luego los números hablan.... Divulgación de conocimiento por encima de todo!

Fran 🐝 Brizzolis

hace 6 años #2

Miedo nunca jamas! Francisco Jose Paredes Perez

Fran 🐝 Brizzolis

hace 6 años #1