"Pentesting" : Algo muy de moda y de lo que muchos hablan... Realmente ¿sabes qué es?... Yo te lo explico

Un “pentest” es un proceso de auditoría que intenta recrear las acciones ofensivas de un atacante, de la misma manera en que éste las haría sobre un sistema para conseguir acceso a él, una denegación de servicio, una fuga de información o cualquier otro fallo de seguridad.

Un test de penetración por lo general es una acción acordada entre un pentester y una empresa o individual que desea tener sus sistemas informáticos puestos a prueba para identificar y posteriormente corregir posibles vulnerabilidades y los peligros asociados a las mismas. Esta auditoría representa para el cliente una importante fuente de información ya que el pentester actuará como un atacante proporcionando información desde un punto de vista totalmente diferente al que el propio equipo de IT de la empresa (en caso que no se realicen test de penetración) pueda aportar.

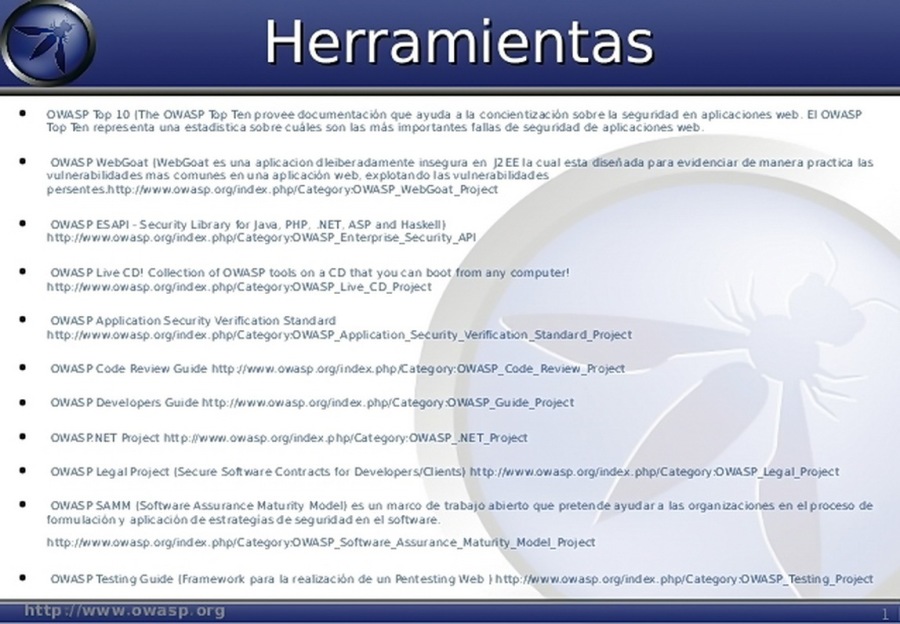

Cuando realizamos una prueba de este tipo, debemos mezclar el uso de metodologías “convencionales” o formales con el “arte” del atacante, ponernos en su piel. Esto quiere decir que podemos apoyarnos en OSSTMM (Open Source Security Testing Methodology Manual) o en OWASP (The open web application Security Project) como base de nuestro trabajo.

El objetivo del test de penetración variará de cliente en cliente, se puede pedir al pentester comprobar una aplicación web, intentar ejecutar ataques de ingeniería social, actuar como un atacante interno, comprobar los sistemas físicos de seguridad en la oficina, etc. Normalmente cualquier test de penetración se debe efectuar siguiendo unos pasos predeterminados para poder presentar finalmente unos buenos resultados, estos pueden variar en cierta medida dependiendo del auditor.

Existen muchos casos donde las organizaciones sufren incidentes que podrían haberse evitado si los mecanismos de protección hubieran sido reforzados en su momento. Los incidentes comprenden sucesos tales como fuga de información, accesos no autorizados, pérdida de datos, entre muchos otros. El análisis de los mecanismos de protección debe ser una tarea proactiva permitiendo al pentester (persona que lleva adelante la auditoría) encontrar las vulnerabilidades dentro de los mismos y brindar una solución antes de que un ciberdelincuente aproveche esta debilidad.

En un proceso de pentesting comenzamos por la definición del objetivo. Según las distintas metodologías podemos encontrar esta fase con distintos nombres, pero lo importante es el concepto: averiguar toda la información de la organización o sistema antes de atacarlo.

Esta es la parte más importante por varios motivos. Los tipos de auditorías o pentesting se pueden clasificar según la información previa que nos proporciona la organización:

- En el caso de contar con información previa detallada, se denomina White Box o caja blanca.

- En el caso de contar con información parcial de la organización se denomina Grey Box o caja gris.

- Aquellas auditorías que se realizan sin información previa por parte de la empresa se denominan Black Box o caja negra.

Imaginemos una empresa típica cuyo sitio web está alojado en un hosting externo. La empresa nos contrata para un pentesting del tipo Black Hat (sin información previa) y averiguamos la dirección IP del hosting. No tenemos permiso para realizar un ataque de red contra ese servidor, ya que la web está en un servidor compartido; por lo tanto, sería un error definir o preparar un ataque bajo esta perspectiva.

Tenemos una web de una empresa, que está alojada en un hosting, pero realizando un WHOIS descubrimos que el registro MX del servidor de correo reside en una IP de un ISP (proveedor de servicios de Internet) regional.

A veces puede ocurrir que el registro MX esté en el mismo proveedor de hosting, pero en el registro SPF (Sender Policy Framework) del correo aparezca una dirección IP “externa” al hosting. Es esa la vía de ataque que deberemos emplear, la dirección IP de la línea de la empresa y no la del servidor web externo.

Por otra parte, otras veces navegamos por la web de la empresa en busca de un enlace del tipo intranet, extranet, acceso clientes, RRHH o similares, que apunten a recursos externos al hosting; como pueda ser la típica aplicación que corre en el servidor de la empresa y no el CMS frontal del servidor web.

Una vez que encontramos la dirección IP de la “sede principal” o de la línea de datos principal podemos usar el servicio que mencionábamos antes de WHOIS para detectar rangos completos de direcciones contratadas por la empresa. Lo más habitual es que empresas de tamaño medio tengan muchas direcciones IP públicas, y suele ocurrir que sólo “protegen” las principales, las que más exposición tienen y los servicios que corren sobre ellas.

Otro aspecto importante es averiguar las capacidades defensivas de la empresa. No es lo mismo realizar pruebas en un entorno altamente asegurado, o a una empresa que sabemos de antemano que no posee mecanismos de seguridad.

Durante las conversaciones iniciales con el cliente, se debe acordar en que va a consistir el test de penetración, entendiendo cuál es el objetivo, cuáles son los servicios críticos para la empresa y, qué supondría un mayor problema en caso de ataque. Dependiendo de la empresa, una web caída durante algunas horas puede suponer un grave daño económico mientras que para otras sería mucho más grave que se robara información de sus bases de datos.

Es absolutamente imprescindible acordar por escrito diversos aspectos del test de penetración, como por ejemplo cuál sería el ámbito de nuestro pentest, que IP, servicios o dispositivos podemos incluir en el test y cuáles no. ¿Se podrán utilizar exploits contra servicios vulnerables, o únicamente identificarlos? ¿Podremos realizar el test en cualquier momento, o sólo a determinadas horas? ¿A quién deberemos contactar en caso que encontremos alguna vulnerabilidad crítica para la empresa?

Además de estos puntos, se ha de obtener del cliente un escrito en el que se autorice este test de penetración y limite nuestra responsabilidad en caso de que surjan problemas y, así como todo lo relacionado a pagos, etc. por nuestro trabajo.

Un “Penetration Test” comprende múltiples etapas con diferentes tipos de actividades en distintos ámbitos y entornos. La profundidad con que se lleven a cabo las actividades dependerá de ciertos factores, entre los que se destaca el riesgo que puede generar hacia el cliente alguno de los métodos que se apliquen durante la evaluación.

Las diferentes fases del test de penetración han de estar debidamente detalladas en el acuerdo con el cliente, y en la mayoría de los casos suelen ser como se describen a continuación:

- Fase de reconocimiento: Posiblemente, esta sea una de las etapas que más tiempo demande. Asimismo, se definen objetivos y se recopila toda la información posible que luego será utilizada a lo largo de las siguientes fases. La información que se busca abarca desde nombres y direcciones de correo de los empleados de la organización, hasta la topología de la red, direcciones IP, entre otros. Cabe destacar que el tipo de información o la profundidad de la pesquisa dependerán de los objetivos que se hayan fijado en la auditoría.

- Fase de escaneo: Utilizando la información obtenida previamente se buscan posibles vectores de ataque. Esta etapa involucra el escaneo de puertos y servicios. Posteriormente se realiza el escaneo de vulnerabilidades que permitirá definir los vectores de ataque.

- Fase de enumeración: El objetivo de esta etapa es la obtención de los datos referente a los usuarios, nombres de equipos, servicios de red, entre otros. A esta altura de la auditoría, se realizan conexiones activas con el sistema y se ejecutan consultas dentro del mismo.

- Fase de acceso: En esta etapa finalmente se realiza el acceso al sistema. Esta tarea se logra a partir de la explotación de aquellas vulnerabilidades detectadas que fueron aprovechadas por el auditor para comprometer el sistema.

- Fase de mantenimiento de acceso: Luego de haberse obtenido el acceso al sistema, se busca la manera de preservar el sistema comprometido a disposición de quien lo ha atacado. El objetivo es mantener el acceso al mencionado sistema perdurable en el tiempo.

Es muy importante señalar que a partir de los resultados obtenidos se genera la documentación correspondiente con los detalles que comprendieron la auditoría. Esta documentación es la que verá el cliente, y es la que servirá como guía para tomar las decisiones futuras pertinentes.

Deberemos presentar el resultado de la auditoría al cliente, de manera que este comprenda la seriedad de los riesgos emanantes de las vulnerabilidades descubiertas, remarcando aquellos puntos en los que la seguridad se había implementado de manera correcta, y aquellos que deben ser corregidos y de qué manera.

Como posiblemente este informe sea leído tanto por personal de IT, como por responsables sin conocimientos técnicos, conviene separar el informe en una parte de explicación general, y en otra parte más técnica lo que vendría a ser por una parte el informe ejecutivo y el informe técnico.

Referencias:

https://es.wikipedia.org/wiki/Examen_de_penetraci%C3%B3n

https://www.certsi.es/blog/empresa-vulnerable-ataque-informatico

https://www.certsi.es/blog/tu-empresa-segura-medir-el-primer-paso-conseguirlo

https://www.owasp.org/index.php/Main_Page

http://www.isecom.org/research/osstmm.html

http://www.iacertification.org/cpt_certified_penetration_tester.html

http://searchdatacenter.techtarget.com/es/opinion/Cuestionamiento-a-los-procesos-de-pentesting

https://es.wikipedia.org/wiki/OWASP_Top_10

https://www.dragonjar.org/osstmm-manual-de-la-metodologia-abierta-de-testeo-de-seguridad.xhtml

https://es.wikipedia.org/wiki/MX_(registro)

https://es.wikipedia.org/wiki/Sender_Policy_Framework

https://es.wikipedia.org/wiki/WHOIS

""""

Artículos de Fran 🐝 Brizzolis

Ver blog

Hola abejas, el verano está llegando a su fin, y poco a poco todos vamos recuperando "nuestro ritmo ...

En mi · último artículo · os comentaba que había comenzado un curso "bastante exigente" que me oblig ...

¡Hola abejas!... Hoy os traigo un post sobre una de las tendencias de mayor crecimiento en los últim ...

Puede que te interesen estos puestos de trabajo

-

Influencer para promocionar moda en tiktok

hace 6 días

Cronoshare San Sebastián de Los Reyes (Madrid), EspañaNecesito un servicio de influencer con las siguientes características:Indica qué tipo de canal o medio quieres utilizar · Tiktok · Explica qué tipo de producto o servicio quieres promocionar · Moda · Género de preferencia del influencer · Femenino · ¿Dónde se realizará el servici ...

-

Cronoshare Valencia (Valencia), EspañaNecesito un servicio de influencer con las siguientes características:Indica qué tipo de canal o medio quieres utilizar · Instagram · Explica qué tipo de producto o servicio quieres promocionar · Plataforma de moda online con ia · Género de preferencia del influencer · Femenino · ...

-

Prácticas Comunicación de Moda

hace 6 días

ARDENUY BARCELONA, España PrácticasRedaccion notas de prensa · Atención estilistas · Coordinación shoppings&showroom · Marketing digital (Influencers) · Clipping · Soporte en organización de eventos · Mínimo 4 meses, con oportunidad de incorporación. · Estudiante de moda/ Estudiante de comunicación de moda y RRPP ...

Comentarios

Fran 🐝 Brizzolis

hace 6 años #4

Y por supuesto Julio C\u00e9sar Miguel que puedes utilizar mis artículos como si fueran propios... Un abrazo.

Fran 🐝 Brizzolis

hace 6 años #3

Fran 🐝 Brizzolis

hace 6 años #2

Y tan grande! @Julio Angel \ud83d\udc1dLopez Lopez. Lo hago lo mejor que puedo.

Fran 🐝 Brizzolis

hace 6 años #1

Me pierde la seguridad... Jajaja....