Varias vulnerabilidades permiten tomar el control total de móviles Samsung Galaxy S6 y Note 5

Investigadores de la compañía israelí Viral Security Group han anunciado un grupo de tres vulnerabilidades en el sistema Knox de Samsung que podrían permitir a un atacante tomar el control total de smartphones Galaxy S6 y Note 5.

En esta ocasión las vulnerabilidades han quedado bautizadas bajo el nombre de KNOXout. Aunque con un CVE único (CVE-2016-6584) se engloban las tres vulnerabilidades descubiertas en Samsung KNOX. Todas pueden permitir la escalada de privilegios y fueron reportadas a la firma de forma responsable.

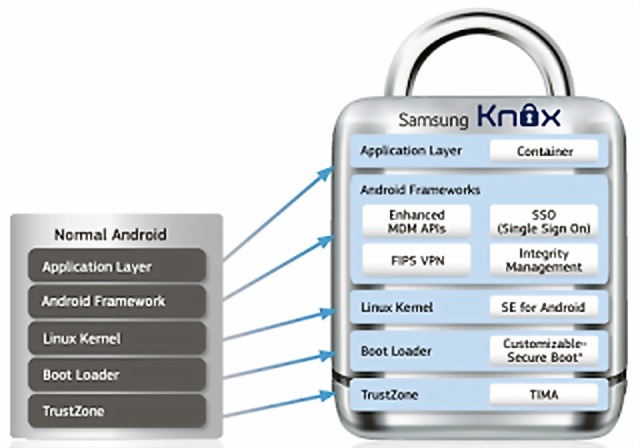

Samsung KNOX es el nombre empleado por Samsung para ofrecer una colección de características de seguridad implementadas en sus dispositivos Android. Algunos de los módulos son de cara al usuario (como la aplicación My KNOX), mientras que otros realizan su función en segundo plano.

Es en uno de los módulos en segundo plano donde los investigadores han encontrado los problemas. Concretamente en el TIMA RKP (Real-time Kernel Protection), responsable de la defensa del sistema en caso de un exploit exitoso del kernel.

Los investigadores han publicado un completo documento en el que explican como un exploit estándar para conseguir root ataca el kernel y explora los mecanismos de protección del módulo RKP que protege ante este tipo de exploits. Tras ello evitan las protecciones y consiguen ejecutar código con permisos del sistema. Un acceso a la cuenta del sistema permite al atacante tomar el control del dispositivo y realizar cualquier acción sin conocimiento del usuario.

El equipo de Viral Security Group profundiza en el módulo RKP, para identificar las pruebas específicas realizadas para evitar la escalada de privilegios. Y aprovechan este conocimiento para evitar el módulo RKP y conseguir privilegios de root. Además, desactivan las protecciones adicionales del kernel y consiguen cargar un módulo kernel personalizado, sin firmar, con el fin de volver a montar la partición /system con permisos de escritura.

Como requisito previo para atacar el módulo RKP es necesario una vulnerabilidad "write-what-where" del kernel (una vulnerabilidad que puede permitir escribir un valor arbitrario en cualquier dirección). Para ello se puede emplear cualquier vulnerabilidad, pero los investigadores han empleado la vulnerabilidad CVE-2015-1805, explotable en algunos de los más nuevos dispositivos Samsung (como los Galaxy S6 y Galaxy Note 5), y cuenta con un exploit open-source implementado conocido como iovyroot2.

Más información:

KNOXout (CVE-2016-6584) - Bypassing Samsung KNOX

http://www.vsecgroup.com/single-post/2016/09/16/KNOXout---Bypassing-Samsung-KNOX

Download Whitepaper

http://media.wix.com/ugd/4e84e6_668d564cc447434a9a8fda3c13a63f6a.pdf

Proof-of-Concept Repository

https://github.com/ViralSecurityGroup/KNOXout

Samsung KNOX

http://www.samsung.com/es/business/mobile/solution/security/samsung-knox/

CVE-2015-1805 root tool (iovyroot)

https://github.com/dosomder/iovyroot

Artículos de Fran 🐝 Brizzolis

Ver blog

Muchos habremos oído alguna vez eso de “administrador de sistemas” (el famoso SysAdmin), que suena t ...

¡Hola abejas! · Como habréis podido observar, estoy más ausente que de costumbre últimamente, y os q ...

Hola abejas, después de solucionar algunos problemillas "locales" en mi ordenador, con la "privacida ...

Puede que te interesen estos puestos de trabajo

-

Presupuesto para samsung por cambiar pantalla rota o agrietada

Encontrado en: Cronoshare ES C2 - hace 5 días

Cronoshare Silla (Valencia), EspañaNecesito un servicio de Reparación de pantallas para móvil y tablet con las siguientes características:¿Qué marca de dispositivo(s) hay que reparar? · Samsung · Indica el modelo del dispositivo · Galaxy sm_t365 · Problema(s) a solucionar en el dispositivo · Cambiar pantalla rota ...

-

Recuperación de información de móvil capacidad no lo sé samsung 9

Encontrado en: Cronoshare ES C2 - hace 2 días

Cronoshare Zaragoza (Zaragoza), EspañaBorré datos de un chat de WhatsApp y quiero recuperarlos.Tipo de dispositivo · Móvil · ¿Qué le ocurre al dispositivo? · Borrados whatsapp · Tamaño del dispositivo · No lo sé samsung 9 · ¿Qué tipo de datos o archivos hay que recuperar? · De ámbito doméstico (fotos, vídeos, pdf) · ...

-

Presupuesto para samsung por cambiar pantalla rota o agrietada

Encontrado en: Cronoshare ES C2 - hace 16 horas

Cronoshare Valencia (Valencia), EspañaNecesito un servicio de Reparación de pantallas para móvil y tablet con las siguientes características:¿Qué marca de dispositivo(s) hay que reparar? · Samsung · Indica el modelo del dispositivo · S51 · Problema(s) a solucionar en el dispositivo · Cambiar pantalla rota o agrietada ...

Comentarios