Malware industrial. Ataque de infraestructuras críticas.

Cada cierto tiempo se hacen públicos incidentes de Ciberseguridad en la industria relacionados con malware, y suelen ser siempre noticias bastante preocupantes.

A primeros de mayo de 2016, un proveedor municipal de agua y luz en Michigan fue afectado por ramsomware. Pocos días antes, malware en una central nuclear en Alemania, entre ellos había equipos afectados por Conficker. En 2014 también en Alemania, una planta de acero se vio obligada a parar por un ataque con spear-phishing. Y retrocediendo algo más, en 2003 la planta nuclear de Davis-Besse, en Estados Unidos, afectada por el gusano Slammer, también tuvo que parar su funcionamiento.

Todos estos casos, y seguro que hay alguno más, son relevantes, pero carecen de una característica que, si tienen otros, y es que el malware que afecta a estas industrias no está especialmente diseñado para sistemas de control industrial.

Es evidente que estos casos demuestran la dependencia que tiene la industria de los sistemas IT tradicionales, esto es algo que hemos abordado en anteriores ocasiones en el blog pero que sigue sin estar suficientemente presente en algunas situaciones como demuestran esos incidentes.

Aunque escaso, sí podemos afirmar que existe malware específicamente diseñado para sistemas de control industrial. Hay diversos motivos que pueden explicar la escasez de malware específico, pero podemos agruparlos bajo 3 razones principales:

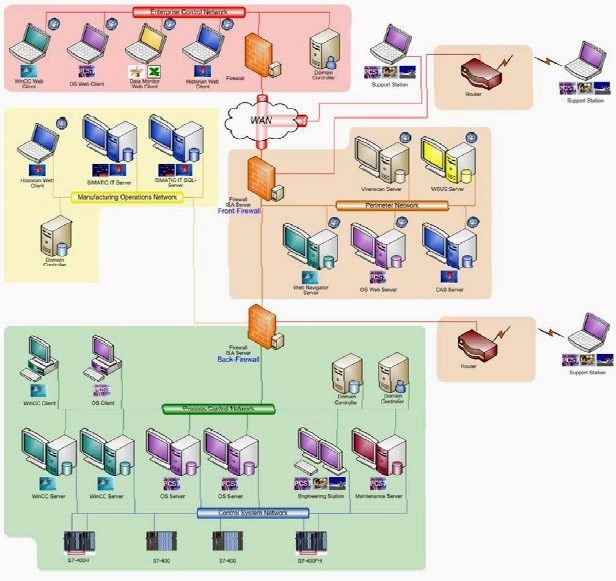

- Falta de visibilidad. Existe poca visibilidad de los incidentes de malware en sistemas de control industrial por parte de la industria de ciberseguridad, empresas antivirus, etc. Esto es hasta cierto punto lógico, las redes industriales están muchas veces aisladas, los sistemas de seguridad implantados como IDS o antivirus esta desconectados de sus fabricantes y no analizan falsos negativos en busca de nuevas amenazas. Muchas veces además estos sistemas de seguridad no están bien adaptados a supervisar redes de control industriales. Esta situación al final hace que realmente se busque poco malware en esos sistemas y redes industriales.

- Escaso interés como objetivo. El malware tradicional y sus creadores habituales no tienen en la industria demasiado interés. Esto es así puesto que generalmente su objetivo es monetizar rápidamente la actividad criminal, cosa que no es sencillo si el objetivo es una infraestructura industrial. Por ello, el interés se centra en el robo de datos, principalmente bancarios con ramsomware, botnets, etc. Estas amenazas no están pensadas para atacar a la industria, de igual manera que se diseñan para afectar a sistemas Windows y no a Linux/Unix. Es una cuestión de optimizar esfuerzos. Además, las consecuencias de ser descubiertos son de otra índole, no es lo mismo un fraude bancario, que un sabotaje que pueda causar víctimas.

- Particularidades del entorno industrial. Lo específicos que son muchos sistemas de control industrial hace que resulte muy difícil crear malware bien adaptado a los mismos, lo que generalmente implica que además del conocimiento del desarrollo del malware, se cuente con un conocimiento amplio sobre ingeniera y el funcionamiento del sistema en la propia industria.

En cuanto al malware que si conocemos para sistemas de control industrial y que ha provocado importantes incidentes tenemos principalmente los siguientes casos:

- Stuxnet. Caso ampliamente conocido que afectaba principalmente a PLC S7 de Siemens y cuyo principal objetivo era alterar el funcionamiento de la planta de enriquecimiento de uranio de Natanz en Irán. Existen bastantes análisis que permiten conocer con detalle este caso y cómo funcionaba el malware.

- Havex, malware utilizado en la campaña conocida como "Dragonfly" o "Energetic Bear" según el nombre asignado por diferentes fabricantes. Igualmente es un caso bastante conocido y analizado, que incorporaba un módulo para buscar sistemas de control industrial en diferentes puertos y que también incorporaba un módulo para comunicaciones OPC utilizadas por los sistemas de control industrial.

- BlackEnergy versión 2, un malware que afecto a una central eléctrica en Ucrania y al que hemos dedicado recientemente varios artículos en el blog, incluyendo cómo protegerse. Hay que recordar que esta última versión afectaba a los productos ELTIMA Serial to Ethernet Connector o ASEM Ubiquity, utilizados en los sistemas de control Industrial. Es importante tener en cuenta que han existido más versiones y variaciones, aunque empezó como algo un tanto inofensivo en 2007.

Pero este panorama puede que este cambiando, y no precisamente para bien, con la aparición de nuevas investigaciones y amenazas totalmente específicas, que pueden suponer un salto importante en el desarrollo de estas amenazas.

A comienzos de mayo, en las conferencias Black Hat Asia 2016 varios investigadores de la empresa OpenSource Security presentaron una investigación sobre un gusano desarrollado 100% para sistemas PLC, en concreto para Siemens S7-1200.

Lo más novedoso de esta investigación, es que todo el gusano es nativo para estos sistemas, y tanto el proceso de descubrimiento como el de infección de víctimas se ejecuta desde los propios PLC a través texto estructurado y de las funciones de programación nativas de estos sistemas, además de incorporar mecanismos de comunicación a través de un protocolo propietario en el puerto 102/TCP. El "requisito" inicial, es cargar el gusano en el primer PLC a través de un PC comprometido, o bien distribuir un PLC manipulado. Una vez infectado el primer PLC, el proceso de infección del resto es "automático", ya que el gusano consigue infectar otros PLC emulando las órdenes del software TIA-Portal.

Lo "malo" de este gusano es que hay que hacer un reseteo de fábrica del PLC o sobrescribir las instrucciones OB (OrganizationBlock) utilizadas por el malware y lo "bueno" es que es fácilmente detectable por su tráfico de red a través del puerto 102/TCP y que por suerte solo se ha tratado de una investigación de laboratorio, no es un gusano encontrado en un incidente real.

Gracias a esto y la colaboración de los investigadores con Siemens, en abril este fabricante público un parche que corrige el fallo que aprovecha este gusano para conseguir evitar la protección de escritura en el PLC.

Otro caso parecido y denominado IRONGATE acaba de hacerse público por investigadores de FireEye en junio de 2016 en las conferencias S4xEurope. En su reporte hecho público, indican que encontraron una muestra de malware subida a VirusTotal en 2014 y que había pasado desapercibida a las empresas AV que analizan estas muestras.

En su investigación encontraron algunas evidencias de que se trataba de un malware para sistemas de control industrial y que tenía elementos en común con Stuxnet pero adaptados a entornos de simulación.

Las muestras encontradas permitían hacer ataques man-in-the-middle a procesos de entrada y salida de datos utilizados por software de simulación industrial, reemplazando una librería del software por otra maliciosa, en concreto hacían esto para Siemens PLCSIM. Otra característica destacada es que este malware incorporaba técnicas para evasión de sandboxing, para detectar si es ejecutado en un entorno VMWare o con Cuckoo.

Sin embargo, la característica más destacada de estas muestras es que los investigadores no detectaron que hiciera uso de ninguna vulnerabilidad en ningún producto de Siemens, lo que les ha llevado a concluir que este malware puede ser un test, una prueba de concepto o una investigación para realizar ataques a sistemas de control industrial.

A la vista de estos últimos casos, es evidente que los malware específicos para ICS son bastante complejos, requieren de un importante esfuerzo en dedicación, conocimiento e interés por afectar a unos objetivos bastante concretos y, en definitiva, aúnan buena parte de las características de una APT.

No obstante, tampoco son una APT al uso de robo de información, cuyo principal objetivo es pasar desapercibidas, si no que buscan alterar el normal funcionamiento de objetivos industriales bastante concretos. Lo normal por todo esto es que en los casos que hasta ahora se han conocido este detrás un estado o nación, con el objetivo de "probar" sus capacidades o de dañar una infraestructura critica de otro estado considerado "enemigo".

Lo que se trasluce de las últimas investigaciones es que esto también puede cambiar, y que alguna red criminal empiece a ver factible utilizar malware especifico de ICS en operaciones de extorsión al más puro estilo ramsomware o similar, de forma que les sea posible monetizar estos ataques de manera sencilla.

Artículos de Fran 🐝 Brizzolis

Ver blog

En mi · último artículo · os comentaba que había comenzado un curso "bastante exigente" que me oblig ...

¡Hola abejas! · Ya tenemos la nueva versión de nuestra querida colmena disponible, pero las obras t ...

Hola abejas, el verano está llegando a su fin, y poco a poco todos vamos recuperando "nuestro ritmo ...

Puede que te interesen estos puestos de trabajo

-

Revisión de pc para quitar virus o malware

Encontrado en: Cronoshare ES C2 - hace 1 día

Cronoshare Lloret de Mar (Girona), EspañaNecesito un servicio de Reparación de Ordenadores con las siguientes características:¿Qué le ocurre a tu ordenador o dispositivo? · Quitar virus o malware · ¿Qué dispositivo es? · Pc · Sistema operativo del dispositivo · Windows 10 · ¿El equipo está en garantía? · No · ¿Dónde se ...

-

Informático a domicilio para formatear, para quitar virus o malware, por error de en pc

Encontrado en: Cronoshare ES C2 - hace 1 semana

Cronoshare Sevilla (Sevilla), EspañaNecesito un servicio de Informático a domicilio con las siguientes características:¿Qué le ocurre a tu ordenador o dispositivo? · Formatear, quitar virus o malware, error de sistema o pantalla azul · ¿Qué dispositivo es? · Pc · Sistema operativo del dispositivo · Windows 11 · ¿El ...

-

Ingeniero Industrial O Teleco

Encontrado en: Buscojobs ES C2 - hace 1 día

Ofg Adquisiciones E Ingeniería S.L. Córdoba, EspañaTareasDesde OFG, empresa de Ingeniería y Telecomunicaciones con presencia internacional y más de veinticinco años en el mercado, necesitamos incorporar un Ingeniero/a Industrial o Telecomunicaciones para nuestras oficinas centrales de Córdoba. · La persona seleccionada trabajará ...

Comentarios