Informática forense: Extracción de datos en dispositivos móviles

En este artículo, voy a mostraros un muy ligero esbozo de algunas de las técnicas que se usan en informática forense para el análisis de los dispositivos móviles que ejecutan el sistema operativo Android, con el fin de poder extraer datos importantes en una hipotética investigación.

La mayoría de los dispositivos móviles en el mundo ejecutan el sistema operativo Android. Durante el examen y análisis de los dispositivos móviles que ejecutan el sistema operativo Android (en adelante, dispositivos móviles) no enfrentamos a las siguientes dificultades:

- No hay un programa de informática forense que soporte la extracción de datos de todos los dispositivos móviles existentes en el mundo.

- Hay un gran número de programas diseñados para el sistema operativo Android, en los cuales los datos podrían ser potencialmente interesantes para los investigadores forenses. Hasta el momento, no existe un programa de apoyo de análisis forense de los registros y los datos de todos esos programas.

- El tiempo, en el que los investigadores estaban interesados en los datos de una libreta de teléfonos, llamadas, mensajes SMS que fueron extraídos por el experto de pruebas de penetración, ya ha pasado, ahora también están interesados en la historia de los recursos de la red (datos de navegadores), la historia de los programas de intercambio de mensajes cortos, los archivos eliminados (archivos gráficos, vídeos, bases de datos SQLite, etc.) y otra información criminalística valiosa acuerdo una encuesta de empresas de pruebas de penetración.

- Los delincuentes a menudo eliminan los archivos de la memoria de sus dispositivos móviles, tratando de ocultar información sobre el crimen cometido.

- Los laboratorios de informática forense y subdivisiones de pruebas de penetración que examinan no pueden permitirse el lujo de comprar paquetes de software especializado, debido al alto costo.

Extracción de datos físicos de los dispositivos móviles

Teniendo en cuenta el hecho de que los investigadores también están interesados en los archivos borrados que se encuentran en la memoria de los dispositivos móviles, los expertos de informática forense tienen que hacer la extracción de datos físicos de la memoria del dispositivo móvil. Eso significa que los expertos de análisis forense tienen que obtener una copia completa del dispositivo examinado. Un experto de análisis forense puede hacer un volcado de memoria física utilizando los métodos siguientes:

- Extracción de los datos directamente de los chips de memoria del dispositivo móvil utilizando el método de Chip-off. Según empresa de pruebas de penetración, este método más difícil de extracción de datos, pero a veces es la única manera de extraer los datos desde el dispositivo.

- La extracción de datos desde la memoria del dispositivo móvil utilizando la interfaz JTAG de depuración. Este método permite extraer datos de los dispositivos que tengan insignificantes daños en hardware y software.

- Extracción de los datos de a través de programas especializados (por ejemplo, Oxygen Forensic Suit) y complejos hardware-software (.XRY (Micro Systemation), UFED (CellebriteForensics), Secure View 3.

- Creación de copia de la memoria del dispositivo móvil manualmente.

Extracción de datos lógicos almacenados en la memoria

No importa qué método los expertos análisis forense utilicen para obtener la copia de memoria del dispositivo móvil, al final un experto de análisis forense va a recibir un archivo (o varios archivos), los cuales tienen que ser examinados de alguna manera y lo que necesita es extraer los datos necesarios.

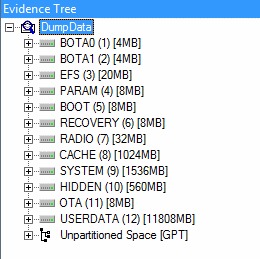

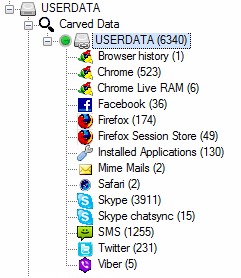

En este caso, la tarea del experto de análisis forense es la extracción solamente de datos lógicos que se encuentran en la copia de la memoria de un dispositivo móvil que ejecuta el sistema operativo Android, se puede montar una imagen recibida en FTK Imager o UFS Explorer. Según expertos de pruebas de penetración, copias de memoria de los dispositivos móviles que ejecutan el sistema operativo Android por lo general contienen un gran número de particiones lógicas. Los datos del usuario de dispositivos móviles están en la partición lógica, que se nombra USERDATA. De esta partición, puedes extraer datos tales como bases de datos, vídeos, archivos gráficos, archivos de audio, etc.

La descodificación de la base de datos SQLit

Como regla general, bases de datos SQLite extraídas de la memoria de copia del dispositivo móvil son de sumo interés para los expertos de análisis forense. En primer lugar, está conectado con el hecho de que la información criminalística valiosa se almacena en este formato. Según expertos de pruebas de penetración, en bases de datos SQLite se almacenan los datos siguientes: una agenda de teléfonos, llamadas, mensajes SMS, mensajes MMS, diccionarios, los datos de los dispositivos móviles de los navegadores web, registros de sistema del dispositivo móvil y etc.

![. eesesm Pp

1 te om thr, orn dd sh 02

A rey tm lp, tr, A sh 8

Ta mm se stent ot et, Str £5

© bn htry lm ot et tm, tn] 1

7 ut lit tr te esr orton, at $44](https://contents.bebee.com/users/id/11397485/article/informatica-forense-extraccion-de-datos-en-dispositivos-moviles/b4783f74.jpg)

Algunos investigadores proponen utilizar dos programas para decodificar los archivos de bases de datos SQLite: DCode v4.02a, SQLite Database Browser 2.0b1. En caso de que nosotros usemos la combinación de estos programas, todavía hay un problema en la recuperación y el análisis de los archivos borrados. Una de las herramientas que solucionan este problema Oxygen Forensic SQLite Viewer.

Recuperación de datos y archivos borrados

La recuperación de los datos y los archivos borrados de los dispositivos móviles es un proceso complicado. No es común, pero la mayor parte de los programas de análisis forense no son compatibles con el sistema de archivos YAFFS2. Por eso el experto de informática forense puede encontrarse a sí mismo en una situación en que su programa no es capaz de recuperar algo de la descarga de memoria del dispositivo móvil durante el examen de copia física de los dispositivos móviles que ejecutan el sistema operativo Android.

UFS Explorer, R-Studio ha obtenido los mejores resultados en la esfera de la recuperación de datos borrados de dispositivos móviles que ejecutan el sistema operativo Android.

Para la recuperación de datos borrados y los archivos de dispositivos móviles que ejecutan el sistema operativo Android los cuales contienen archivos de YAFFS2, se recomienda utilizar los siguientes programas: Encase Forensic version 7, The Sleuth Kit o Belkasoft Evidence Center.

Al igual que en los sistemas operativos Microsoft Windows, en el sistema operativo Android hay archivos que son thumbnails bases y que contienen imágenes en miniatura de los archivos gráficos y de vídeo, creados por el usuario (incluyendo archivos borrados). En el sistema operativo Microsoft Windows thumbnails bases tiene nombres: Thumbs.DB o thumbcache_xxx.db (donde xxx es el tamaño de la imagen en miniatura en la base). En el sistema operativo Android no hay un nombre unificado de tales bases según expertos de pruebas de penetración. Además, vale la pena señalar que estas bases se pueden encontrar como en el almacenamiento interno al igual que en la tarjeta de memoria instalada en el dispositivo móvil. Por regla general, este tipo de archivos permiten recibir información criminalística valiosa, si las principales evidencias son archivos gráficos (fotos) o videos que fueron tomados por el dispositivo móvil examinado.

Conclusión

La combinación de los programas tradicionales para el análisis de los dispositivos móviles y los programas tradicionales que se utilizan en forense cibernética da los mejores resultados de análisis de copia de los dispositivos móviles que ejecutan el sistema operativo Android.

Referencias:

https://www.certsi.es/blog/herramientas-forense-moviles

http://www.binaryintel.com/services/jtag-chip-off-forensics/chip-off_forensics/

https://es.wikipedia.org/wiki/JTAG

https://www.oxygen-forensic.com/es/

https://en.wikipedia.org/wiki/YAFFS

http://www.forensicswiki.org/wiki/FTK_Imager

"""""

Artículos de Fran 🐝 Brizzolis

Ver blog

Hola abejas, es en estas fechas cuando se cumplen (¡ya!) 2 "intensos" años desde que me incorporé a ...

¡Hola abejas! Este año 2018 está siendo algo complicado para mí, supongo que como para algunos de vo ...

¡Hpla abejas! · En los últimos tiempos hemos asistido a la publicación de infinidad de información y ...

Puede que te interesen estos puestos de trabajo

-

Recuperación de datos de móvil capacidad entre 500 gb y 1 tb

Encontrado en: Cronoshare ES C2 - hace 5 días

Cronoshare Sabadell (Barcelona), EspañaNecesito un servicio de Recuperación de datos disco duro con las siguientes características:Tipo de dispositivo · Móvil · ¿Qué le ocurre al dispositivo? · El dispositivo ha sido formateado o se han borrado los datos, el dispositivo ha sufrido un golpe o caída · Tamaño del disposi ...

-

Recuperación de datos de disco duro capacidad entre 2 tb y 5 tb

Encontrado en: Cronoshare ES C2 - hace 3 días

Cronoshare Azpeitia (Guipúzcoa), EspañaFallo en bloques de cabezas del dispositivo, se precisa el cambio y calibración de los bloques de cabezas · En cámara limpia así como la estabilización del soporte para la extracción de los datosTipo de dispositivo · Disco duro · ¿Qué le ocurre al dispositivo? · El dispositivo ha ...

-

Recuperación de información de móvil capacidad no lo sé samsung 9

Encontrado en: Cronoshare ES C2 - hace 23 horas

Cronoshare Zaragoza (Zaragoza), EspañaBorré datos de un chat de WhatsApp y quiero recuperarlos.Tipo de dispositivo · Móvil · ¿Qué le ocurre al dispositivo? · Borrados whatsapp · Tamaño del dispositivo · No lo sé samsung 9 · ¿Qué tipo de datos o archivos hay que recuperar? · De ámbito doméstico (fotos, vídeos, pdf) · ...

Comentarios

Fran 🐝 Brizzolis

hace 7 años #2

Seguro???... Yo me condidero "mu normaliro"... Para mi un privilegio ser de intetes para todos vosotros de verdad lo digo.

Fran 🐝 Brizzolis

hace 7 años #1