Ciberseguridad en las empresas: La amenaza fantasma?

Desde la aparición de Stuxnet, el crecimiento de amenazas persistentes avanzadas (APT) ha crecido de forma considerable, no sólo en entornos industriales, sino en multitud de entornos. El acceso a sistemas que contienen información sensible o se utilizan como medio de gobierno para procesos críticos e importantes para el negocio, como puede ser el control de centrifugadoras para el enriquecimiento de uranio o la gestión de apertura y cierre de breakers (interruptores de circuitos), posee un interés especial para potenciales usuarios con intenciones maliciosas.

Por suerte, con la tecnología existente actualmente es posible detectar algunas APT. Sin embargo, la tecnología y la complejidad también evolucionan en el desarrollo de malware y amenazas persistentes, haciendo prácticamente imposible la detección de estas amenazas si el desarrollo y las técnicas utilizadas para la explotación de vulnerabilidades en el sistema son complejas.

Herramientas en el mercado para aprovechar el Big Data

Una de las posibles soluciones frente a la detección de las APT es el uso del Big Data, algunas de las herramientas de recolección y tratamiento masivo de datos como Splunk, DataManager Pro o Lookwise, acercan el concepto Big Data a sistemas industriales. Es importante tener en cuenta que el Big Data es un concepto y como tal, no posee herramientas exclusivas dedicadas a su práctica. Dadas las tareas que permiten ejecutar dichas herramientas, es posible lograr los objetivos esperados por dicho concepto. Algunas de las tareas que tienen en común las herramientas citadas y que por ello se relacionan con el Big Data son:

- Recolección de logs en sensores, cortafuegos, elementos críticos del sistema, IDS/IPS, etc., para su análisis.

- Detección de anomalías tras el tratamiento de los logs en base a patrones detectados, mal funcionamiento en el proceso industrial, desajuste de maquinaria, etc.

- Inventario de activos presentes en la red y que se encuentran en funcionamiento.

Muchas organizaciones industriales ya poseen estas u otras soluciones para mejorar el análisis del tráfico que pasa por sus redes, pero no podemos olvidar que el Big Data también tiene sus desventajas, limitaciones debido a la cantidad de datos en ciertas áreas industriales que poseen un difícil tratamiento dado su formato.

Big Data vs. Malware

El empleo de Big Data puede ser de gran utilidad para potenciar elementos de detección y análisis. Esta tecnología permite extraer información útil de grandes volúmenes de datos y si es convenientemente utilizada, supone una poderosa herramienta para combatir malware y APT si se consiguen identificar ciertos patrones en actividades sospechosas.

Aunque el análisis de tráfico en profundidad ya capturado se hace inevitable dado el gran volumen de datos, es importante tener en cuenta una característica de las APT, la cantidad de tiempo que invierten los atacantes en alcanzar su objetivo específico.

Posibles acciones de una APT

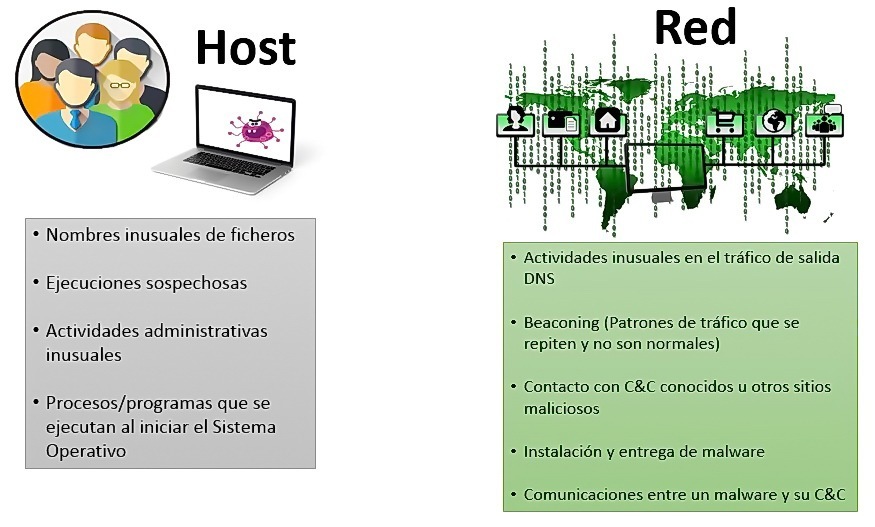

Con las herramientas presentadas anteriormente es posible la detección de gran parte de las acciones realizadas por las APT. Por ejemplo, en el caso de una comunicación de malware con su C&C (Command and Control server, ordenador central de la compañía), hay que tener en cuenta lo siguiente:

- ¿En qué fijarse?: Tráfico con origen o destino en servidores no identificados por la organización. Los servidores pueden validarse posteriormente contra listas negras.

- ¿Por qué?: Las amenazas avanzadas/malware requieren de comunicación continua con su centro de control para lograr su objetivo.

- Fuentes de datos requerida: Cualquier log de datos con direcciones IP o nombres de dominio, fuentes de datos (log/archivos) de listas negras IP o de dominios.

- ¿Cómo detectarlo?: Aplicando reglas de filtrado, permitiendo o bloqueando el tráfico.

En la práctica, las herramientas de Big Data recogerían de los cortafuegos los registros de las direcciones bloqueadas, de los IPS información concreta de los datos transmitidos y especialmente los recogidos por el IPS industrial ubicado entre la red industrial y la DMZ, por tratarse de una red más delicada para el objetivo del negocio industrial.

La información a buscar dentro de estos logs sería patrones de conexiones externas fuera de lugar, (por ejemplo: una empresa española sin sede o soporte alguno en un país X, y existen, sin embargo, intentos de conexión a ese país). Una vez detectada alguna anomalía, el responsable de la ciberseguridad dentro de la organización consultaría fuentes de confianza para determinar si esas conexiones son fidedignas y valorar volver a permitir la conexión ya cortada por el IPS.

![[RED] Instalacin y entrega de malware

MO} snesecents § cutnm

satus

4591813545 73 PPS 1 Sua

CAL VAN Te babar

Rach 331) Tec A

EMMI 0 1472 7 hte TE

207847 AoA SA OS

21008418 chiombnn3 151 Vint Le

CRCIREIET 1080 ed 4 E1402

3a 707 ATA Lard T2201

Botha 2941 het Sarge

aaa ALI he) TIAN 0

CVF Kae 140160852078

Pcs Ae 707802776233

1 Le 7 179 7000

AA AR ee HS

07746 39. bbe Sr AB sd adh SIS

Se 8 19715916 TL Pan]

pret Nera reeri)

eorebeh ee Med Pitas 1147

0137 ee Ec 14 90

HAT N eteer bS h e

.

«

Operacion Ghoul

»

[HOST] Nombres inusuales de ficheros

CUT ara Ae Hh el hm BE 30

paar Apes a Wi hol Wm ran ene

Ca Nira Appi deaf Core Wp Aster See

© rors Apps caf Core Wve ae

CAM Nase An <a TAY THB CUA TRS TAL JREA de

CAs ae Apis sem ee emer tr

Aa Nira Apps sem ror Mad

A Ar Nae Ag a Pe Ms 1

CAN faae SA eo PE

va emt es

€ Wvagrem Oar rt

[RED] Diferentes URL relacionadas con phishing

harp ee Fanecdiergred KonComCant

Rag AT aireterertie XccHa? gi Ff M811 18T0 [om

Pp SAEZ 15TH Kom em aieter ene Cte S00 A ameaboes i A AOUSAL ASA 0.

Rp oer ae JGR) ke reser 5751 JEST K IVE aece st 45644 Women

Rar 1152 168 8) /-cuaseniesec wate

Ra Lakes TE ant om ar aan | TAGE

Pp cage toc very hd

Ra ape 50 oy HH KErVACEI %I0 SOLA DAE e010) Mr.

harp 5 ety oom er IVIRU00 Jong. WENCH Sport 4+ 4. Neate Aer 1 TATHBOTICH

PR 70 xa KE {OTL Tre aL EX He Ey 0% [ORAS] Sf 1 3521 SIBERZTkrp M80 kd

CARAT IRAE. 206 1000 1a 1x ZA Korma: Fmt

harp rem chug et](https://contents.bebee.com/users/id/11397485/article/ciberseguridad-en-las-empresas-la-amenaza-fantasma/4673f735.png)

Ejemplo de arquitectura

El uso de Big Data proporcionaría fuentes de datos fiables y ya tratadas parar buscar anomalías, pudiendo aplicar las reglas de filtrado a tiempo. Además, con la recopilación de datos es posible la clasificación de las IP según la reputación que poseen en la red, permitiendo crear listas negras internas para la empresa. Dentro de estas listas negras también es posible, y bastante recomendable, incorporar información conocida de ataques dirigidos ocurridos al mismo sector. La tecnología Big Data al aprovecharse del análisis y tratamiento de datos, es una opción que no afectaría a los procesos industriales y por lo tanto no tendría ningún impacto en la disponibilidad. Sabiendo que la disponibilidad es un factor de gran peso en la industria hacen de esta tecnología una gran opción para empezar a utilizar en estos entornos.

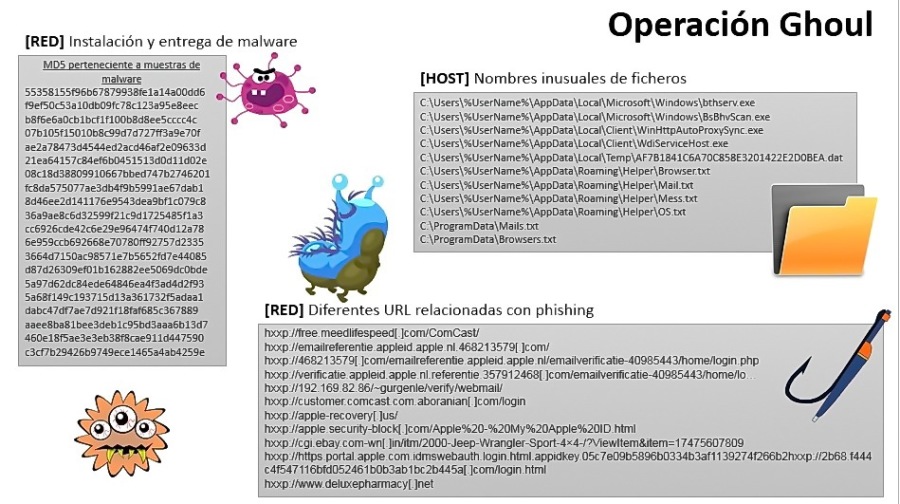

Operación Ghoul, caso práctico

Un ejemplo para ilustrar de modo práctico la aplicabilidad del análisis de datos proporcionado por Big Data y cuya información está disponible públicamente en Internet es la Operación Ghoul. Descubierta por Kaspersky Lab, se sabe que ha afectado a 130 organizaciones, en su mayoría del sector industrial y de ingeniería, repartidas en 30 países, entre los que se encuentra España.

La infección de esta operación viene precedida por una fase de ingeniería social mediante el uso de spear phishing, suplantando un correo procedente de un banco en los Emiratos Árabes Unidos con la intención de imitar un aviso de pago con un documento adjunto SWIFT. El contenido real del documento adjunto era malware basado en un software espía (HawkEye).

Tal y como se puede ver en la figura, la Operación Ghoul asociaba nombres inusuales a los archivos infectados. Este problema podría haber sido identificado con una solución Big Data que contemple los aspectos ya descritos, siguiendo el proceso:

- ¿En qué fijarse?: Nombre y tamaño de archivos inusuales.

- ¿Por qué?: El objetivo es conseguir ejecutar acciones en el sistema a través de programas maliciosos evadiendo la detección de antivirus, IDS, etc.

- Fuente de datos requerida: Log de los sistemas o dispositivos finales, nombre y tamaño de los archivos, etc.

- ¿Cómo detectarlo?: Monitorización de los nombres de los archivos, su extensión y el tamaño que posee cada uno.

Información a tener en cuenta frente a una APT (Ejemplo centrado en “Operación Ghoul”)

Llevado a la práctica, en los equipos de los operadores de SCI existen sensores que podrían enviar información relevante para la ciberseguridad a las herramientas de Big Data. Estas herramientas son las que analizan los eventos con objeto de detectar anomalías como las descritas. Una vez detectada esta anomalía, el responsable de la ciberseguridad de la empresa se pondrá en contacto con la persona a la que pertenece el equipo afectado, aislando éste para posteriormente analizar el caso.

Tener una herramienta bien configurada para el análisis masivo de datos en tiempo real, o transcurrido un pequeño periodo de tiempo, proporciona grandes beneficios en materia de ciberseguridad a las organizaciones, en concreto, las organizaciones industriales donde abundan los datos y es totalmente necesario un tratamiento de datos exhaustivo, la detección de amenazas puede ser uno de los puntos clave para mantener la disponibilidad, integridad y confidencialidad de los datos.

Referencias:

http://www.lookwisesolutions.com/index.php/es/

https://itsjack.cc/blog/2016/05/poor-mans-malware-hawkeye-keylogger-reborn/

http://securityaffairs.co/wordpress/50393/cyber-crime/operation-ghoul.html

https://usa.kaspersky.com/internet-security-center/definitions/spear-phishing

""""

Artículos de Fran 🐝 Brizzolis

Ver blog

La seguridad de la información está cada día entrando, poco a poco en la pequeña y mediana empresa. ...

Muchos habremos oído alguna vez eso de “administrador de sistemas” (el famoso SysAdmin), que suena t ...

¡Hola abejas!... · ¿No pensaríais que os ibais a librar de mi verdad? · Bueno ya se acaba 2018, y ...

Puede que te interesen estos puestos de trabajo

-

Analista de Ciberseguridad

Encontrado en: beBee Professionals ES - hace 1 día

Aplicar directamente

beBee Professionals Madrid, España De jornada completa €25.000 - €35.000Responsabilidades: · - Monitorear y analizar eventos y alertas de seguridad para identificar y responder a amenazas e incidentes de ciberseguridad. · - Realizar evaluaciones de seguridad, escaneos de vulnerabilidad y pruebas de penetración para identificar debilidades en sistemas ...

-

Presupuestos de servicios de ciberseguridad para empresa mediana

Encontrado en: Cronoshare ES C2 - hace 2 días

Cronoshare La Cañada (Paterna) (Valencia), EspañaNecesito un servicio de Empresa de ciberseguridad con las siguientes características:¿Qué servicio de ciberseguridad se necesita? · Auditoría de seguridad web, consultoría de ciberseguridad, plan de seguridad informática, solución de vulnerabilidades del sistema, copia de segurid ...

-

Presupuesto de empresas de ciberseguridad para empresa pequeña

Encontrado en: Cronoshare ES C2 - hace 5 días

Cronoshare Madrid (Madrid), EspañaNecesito un servicio de Empresa de ciberseguridad con las siguientes características:¿Qué servicio de ciberseguridad se necesita? · Auditoría de seguridad web, consultoría de ciberseguridad, plan de seguridad informática, solución de vulnerabilidades del sistema, copia de segurid ...

Comentarios

Fran 🐝 Brizzolis

hace 7 años #2

Fran 🐝 Brizzolis

hace 7 años #1

Tranquilo 007... Es una línea segura... Preparate con el siguiente artículo.... ese da más "yuyu"