Ataque de “ARP Spoofing” : ¿Qué es? ¿Y cómo podemos defendernos?

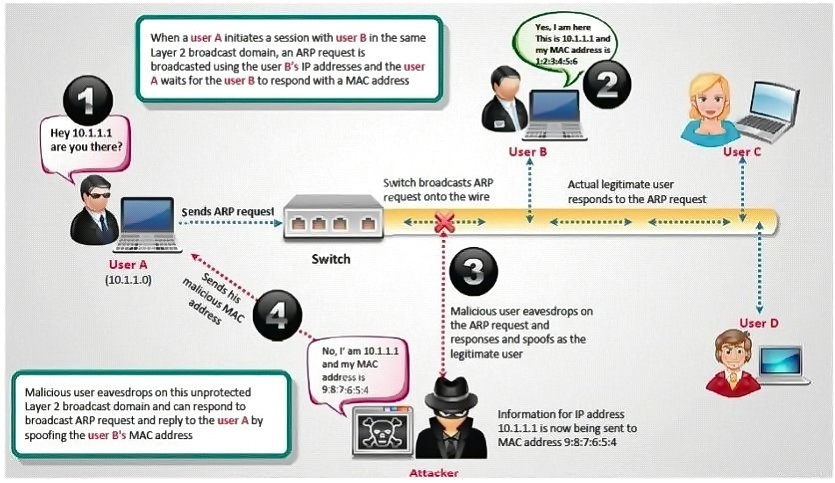

ARP Spoofing es uno de los ataques a las redes más utilizados, consiste en enviar mensajes ARP falsificados para hacer creer a la víctima que el usuario malintencionado es el router de la red local, y que debe enviar toda la información a él. De esta forma, podrá realizar diferentes tipos de ataques a la víctima.

Introducción

La suplantación mediante el protocolo ARP no es ni mucho menos nueva, pero sigue siendo una técnica efectiva hoy día si no se interponen los controles adecuados.

De forma deliberada he tratado de exponer este artículo con un grado de detalle suficiente como para que se pueda entender cómo se realiza el ataque, pero no daré el último paso mostrando la ejecución comando por comando, eso sí, me quedaré muy cerca. Esto sólo persigue el objetivo de despertar la curiosidad del lector y que indague hasta su plena comprensión y capacidad de ejecución.

Igualmente quisiera decir que hay formas automatizadas de llevar a cabo éste ataque que no exigen tocar a tan bajo nivel, pero en este artículo así he querido exponerlo para llegar hasta las entrañas del ataque y que se conozca todo desde su raíz.

A lo largo de los puntos siguientes vamos a analizar en qué consiste, cómo se lleva a cabo éste tipo de ataque y también algunas de las alternativas para protegerse del mismo.

¿En qué consiste el ataque?

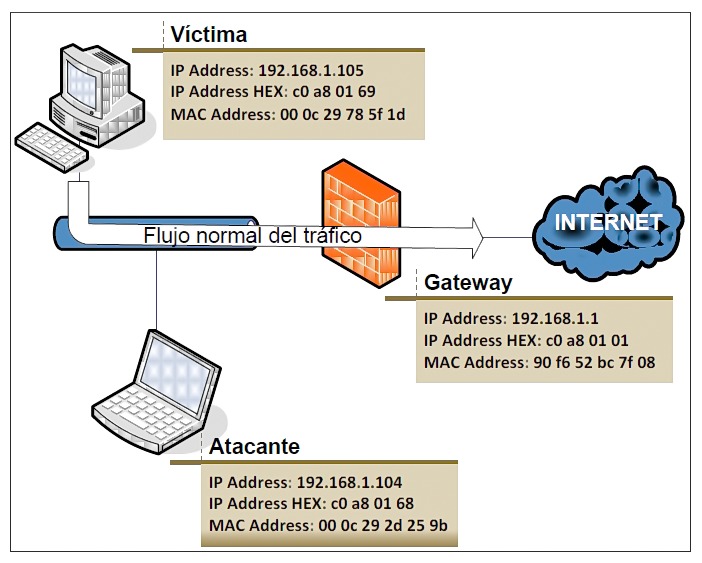

El ataque viene a modificar el flujo de los datos enviados desde un PC Víctima que pasa a través de un Gateway para hacer un ataque de tipo MITM (Man in the Middle) consiguiendo que el tráfico de la víctima pase por una máquina Atacante de forma inocua para la víctima. De esta forma, el flujo de tráfico normal para la víctima sería el que se muestra en la siguiente figura:

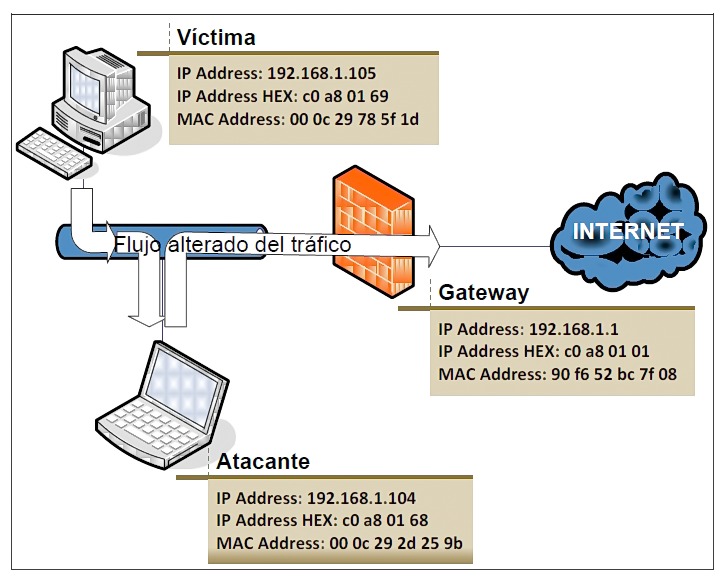

El sistema Atacante, que se debe encontrar en la misma red que la víctima, va a conseguir que el flujo de tráfico anterior se transforme en este otro:

El atacante conseguirá de esta forma colocarse en medio del tráfico pudiendo examinar todo lo que acontece entre la máquina Víctima y el Gateway.

Hay que tener en cuenta que, a pesar de que las figuras anteriores sólo muestren una dirección del tráfico, se capturará el tráfico en ambas direcciones redirigiéndolo a sus legítimos dueños (Víctima y Gateway) según el caso.

¿Cómo se lleva a cabo?

La clave de éste ataque es aprovechar la configuración por defecto de la caché ARP. Cuando se quiere entregar un paquete IP a alguien dentro de una LAN, no se hace a través de su dirección IP sino de su dirección MAC a nivel de trama (en la capa de enlace). Esto supone que se debe traducir esa dirección IP en una dirección MAC y eso es posible entre otras cosas por la existencia del protocolo ARP que construye entradas dinámicas donde se hace corresponder una IP con su MAC asociada dentro de la tabla caché ARP. A través de una ventana de comandos podemos ver la cache ARP, tecleando para eso el comando “arp –a” (sin comillas).

Esta caché tiene entradas estáticas y dinámicas. Éstas últimas se van añadiendo en función de los paquetes ARP que viajan por la LAN. Esta circunstancia es la que el Atacante va a aprovechar para engañar tanto a la víctima como al Gateway para hacerle creer que él es el extremo adecuado de la comunicación y que le envíe a su MAC lo que va destinado a sendas direcciones IP.

Veamos cómo, partimos de la siguiente configuración para Atacante, Víctima y Gateway:

Atacante: 192.168.1.104 - c0 a8 01 68 MAC: 00 0c 29 2d 25 9b

Víctima: 192.168.1.105 - c0 a8 01 69 MAC: 00 0c 29 78 5f 1d

Gateway: 192.168.1.1 - c0 a8 01 01 MAC: 90 f6 52 bc 7f 08

Capturando un paquete ARP de la LAN, mediante un sniffer de red como Wireshark por ejemplo, vamos a tener que modificar los octetos correspondientes en hexadecimal para lanzar paquetes ARP Response contra la víctima y contra el gateway (un Router en este caso), como indico a continuación.

Configuración del paquete hacia la víctima:

ARP packet Destination: (Victim MAC address) 00 0c 29 78 5f 1d (Windows PC)

ARP packet Source (Attacker MAC address) 00 0c 29 2d 25 9b (Backtrack PC)

Sender MAC address: (Attacker MAC address) 00 0c 29 2d 25 9b (Backtrack PC)

Sender IP address: (Gw IP address) 192.168.1.1 - c0 a8 01 01 (Router)

Destiny IP address: 192.168.1.105 - c0 a8 01 69 (Victim IP)

Configuración del paquete hacia el gateway:

ARP packet Destination: (GW MAC address) 90 f6 52 bc 7f 08 (Router MAC)

ARP packet Source (Attacker MAC address) 00 0c 29 2d 25 9b (Backtrack PC)

Sender MAC address: (Attacker MAC address) 00 0c 29 2d 25 9b (backtrack PC)

Sender IP address: 192.168.1.105 - c0 a8 01 69 (Victim IP)

Destiny IP address: (Gw IP address) 192.168.1.1 - c0 a8 01 0

Para obtener la MAC del router es bastante sencillo, lanzamos un PING que nos asegurará que la entrada dínámica ARP para el router estará en la tabla y simplemente ejecutamos un “arp –a” (para sistemas Windows) que nos dará la dirección MAC.

Para que éste ataque sea efectivo e inocuo, el atacante tiene que activar la redirección IP, lo que le permitirá reenviar los paquetes hacia sus legítimos dueños.

Se construyen pues dos paquetes, uno destinado a la víctima y otro al atacante y se envían mediante un bucle de forma continua hacia sus destinatarios. Esto provoca lo que se conoce como envenenamiento ARP en las cachés de ambas máquinas y permite colocar a la máquina Atacante en el medio de la comunicación entre la víctima y el gateway (Router en este caso).

Tal y como hemos visto en los apartados anteriores, este ataque se basa en las entradas dinámicas de la caché ARP. La víctima no dispone de una entrada estática en la caché de forma que puede ser engañada por el atacante. La primera solución sencilla es crear una entrada estática en la caché ARP de la máquina víctima donde figuren los datos de la dirección MAC y la IP del Gateway. Sin embargo, esta solución no parece muy práctica para redes muy grandes, puesto que implicaría la configuración de la entrada estática en todos los ordenadores.

Las soluciones anti-malware detectan en su mayoría este tipo de ataque si es realizado sobre IPv4, pero en el caso de IPv6 ya es otro cantar. Si pensamos en que para mantener a la caché ARP con la entrada falsa hay que estar generando paquetes ARP Response continuamente, este ataque se convierte en algo llamativo a nivel de red de forma que puede ser detectado por soluciones de tipo NIDS/NIPS, así como por un HIDS incorporado en cualquier solución antimalware que inspeccione las entradas en la caché ARP en busca de más de una entrada con la misma MAC Address.

Hay anti-virus que implementan su detección a través de una técnica conocida como DHCP snooping, y que además, están diseñados específicamente para grandes redes con una gran cantidad de ordenadores conectados.

El ataque ARP Spoofing se utiliza para realizar otro tipo de ataques como la denegación de servicio, podremos dejar a una víctima sin conectividad con Internet fácilmente, ya que todo el tráfico pasará por el atacante, y podría cortarlo ahí y no reenviarlo hacia la puerta de enlace predeterminada legítima. Otro ataque es por ejemplo realizar un ataque de hombre en el medio (Man in the Middle) para capturar y/o modificar absolutamente todo el tráfico, no solo podrá capturar datos sino secuestrar sesiones iniciadas en diferentes servicios.

shARP es una herramienta que nos permitirá detectar y mitigar estos ataques ARP Spoofing.

¿Qué hace el programa shARP?

El programa shARP es capaz de detectar la presencia de un tercero en una red privada de manera activa, además, tiene dos modos de funcionamiento: modo defensivo y modo ofensivo. Este programa está escrito en bash, por lo que es compatible con la gran mayoría de sistemas operativos basados en Linux.

- El modo defensivo lo que hace es proteger al usuario final del ataque ARP Spoofing, desconectando de la red al propio usuario, y alertarle a través de los altavoces del sistema. Por tanto, este programa nos servirá para avisarnos de que alguien está realizando un ataque ARP Spoofing en la red, y nos desconectaremos para auto protegernos.

- El modo ofensivo lo que hace es desconectar el sistema del usuario de la red, y envía paquetes de desautenticación al atacante, lo que le impide realizar otros ataques ARP Spoofing hasta que paremos el propio programa.

Este programa crea un archivo de registro en la ruta /usr/shARP/ donde tendremos todos los detalles del ataque, como la dirección del atacante, la dirección MAC con el fabricante, así como la fecha del ataque. El programa que utiliza para el modo ofensivo es aircrack-ng, por lo que deberemos tenerlo instalado junto con Python.

¿Cómo utilizar shARP?

Para poder utilizar este programa, simplemente deberemos bajarlo desde el proyecto en GitHub, podremos clonar el repositorio o simplemente bajar el archivo.

Si queremos ejecutarlo en modo defensivo, simplemente deberemos ejecutar la siguiente orden:

bash shARP.sh -d [INTERFAZ]

Si queremos ejecutarlo en modo ofensivo, simplemente deberemos ejecutar la siguiente orden:

bash shARP.sh -o [INTERFAZ]

El funcionamiento de esta herramienta es realmente sencillo, y nos servirá para detectar y protegernos de uno de los ataques más conocidos y utilizados.

Referencias:

https://es.wikipedia.org/wiki/Protocolo_de_resoluci%C3%B3n_de_direcciones

https://es.wikipedia.org/wiki/Internet_Protocol

https://es.wikipedia.org/wiki/Snooping_DHCP

#arp" rel="nofollow" target="_blank">http://es.ccm.net/faq/430-comandos-tcp-ip-para-windows#arp

https://github.com/europa502/shARP

"""

Artículos de Fran 🐝 Brizzolis

Ver blog

En mi · último artículo · os comentaba que había comenzado un curso "bastante exigente" que me oblig ...

A medida que evoluciona la tecnología, también lo hace el delito informático. El centro de atención ...

¡Hola abejas! Este año 2018 está siendo algo complicado para mí, supongo que como para algunos de vo ...

Puede que te interesen estos puestos de trabajo

-

Reparación de router ataque cibernético

Encontrado en: Cronoshare ES C2 - hace 6 días

Cronoshare Barañain (Navarra), EspañaBuenas hace una semana me di cuenta que algo ocurre en mi red doméstica os cuento la razón · Mientras echamos unas partidas en la play de repente se me calló la conexión y se reinicio el router como medida de seguridad para detener el ataque pues en seguida entro en la interface ...

-

Carpinteros para no podemos cerrar la puerta a causa de agua

Encontrado en: Cronoshare ES C2 - hace 3 días

Cronoshare Vilanova i la Geltrú (Barcelona), EspañaNecesito un servicio de Carpintero con las siguientes características:¿Para qué objeto/s necesitas al carpintero? · Puertas · Tipo de servicio · No podemos cerrar la puerta a causa de agua que absorbió el marco · Tipo de madera · No lo sé · ¿Cuándo necesitas realizar el trabajo? ...

-

Cuidado de ancianos a domicilio

Encontrado en: Cronoshare ES C2 - hace 3 días

Cronoshare Zaragoza (Zaragoza), EspañaTengo atrofia en el brazo derecho que puedo utilizar, pero con cautela. · Tengo fuertes ataques de ansiedad que me dejan incapacitado hasta que la medicación hace efecto. Son una o dos al día. En compañía no he tenido hasta ahora. · Tengo 2 perros pequeños de 7 kg¿Para quién se d ...

Comentarios

Fran 🐝 Brizzolis

hace 7 años #3

Gracias Jorge \ud83d\udc1d Carballo P\u00e9rez. Usalo para todo lo que necesites sin ningún tipo de problema... El concimiento es la base de la libertad.

Fran 🐝 Brizzolis

hace 7 años #2

Si por vete a saber en el lado oscuro cuantos hay... Da que pensar, pero falta mentalización.... La seguridad no es un virus o un formateo de tu PC (que también), pero como habrás visto en otro articulo va más alla, es el agua, la luz, el gas, los semaforos, hospitales, etc etc.... https://www.bebee.com/producer/@fran-brizzolis/amenazas-emergentes-en-sectores-industriales-el-ransomware-del-que-casi-nadie-habla-y-que-muchos-desconocen

Fran 🐝 Brizzolis

hace 7 años #1